Read Only Domain Controller:

در پروسه فعال سازی Active Directory با استفاده از قابلیت Secondary Domain Controller ، می توانید بیش از یک Controller برای Domain خود تعریف کنید . زمانی که می خواستید Data از Domain Controller موجود در شبکه دریافت کنید ، قاعدتاً به 2 صورت امکان پذیر بود . ( Controller از طریق شبکه یا از طریق Install From Media (IFM) نصب می گردید و Controller ثانویه خاصیت Read / Write با قابلیت Replication داشت )

اما در پروسه فعال سازی Active Directory قابلیتی دیگری به اسم Read Only Domain Controller وجود دارد که Domain Controller شما فقط خاصیت Read Only با قابلیت Replication را خواهد داشت . در حقیقت RODC مثل Secondary Zone در مباحث مربوط به DNS Server عمل می کند .

👈 Microsoft مورد استفاده RODC را این جور توضیح داده است که :

فرض بفرمایید در بخشی می خواهید یک Domain Controller بگذارید که این بخش نیروی متخصص IT ندارد و در مورد DC ، OU ، User و … هیچ گونه اطلاعاتی ندارند . لذا قرار دادن یک Domain Controller با قابلیت Read / Write ممکن است مشکل به وجود آورد و افراد غیر متخصص در Domain Controller خراب کاری انجام دهند .

سوال :

اگر این افراد متخصص نیستند ، پس چه نیازی است به این سیستم Login کنند ؟

Microsoft

می گوید به این دلیل این افراد به سیستم Login می کنند ، فرض بفرمایید شما

از لحظ جفرافیایی از هم دور هستید ، اگر فرضاً کارت شبکه یا کارت VGA این سرور دچار

مشکل شود ، افراد نباید بتوانند به سیستم Login کنند و Driver آن را نصب کنند و مشکل

را برطرف کنند .

سوال :

User های معمولی توانایی Login کردن به Controller را ندارند ، آیا می خواهید به آنها قدرت خاصی دهید ؟ حاشا .

یک گروه در Controller اولیه بسازید و تعدادی User را زیرمجموعه آن کنید . افرادی که در این گروه هستند به واسطه آنچه شما در زمان فعال سازی RODC تعیین کردید ، افرادی هستند که می توانند به RODC شما Login کنند .

User هایی که عضو RODC هستند ، این قدرت را دارند که مثلا در DNS Server یک Zone بسازند ، از مناطق سپر دار ویندوز عبور کنند و … اما در Active Directory نمی توانند کاری انجام دهند و حتی عملیات Demoting Domain Controllers را نمی توانند ، زیرا به قدرت Administrator نیازمند هستند .

فعال سازی RODC :

اگر قرار است ما برای Domain بیش از یک Controller با قابلیت RODC داشته باشیم ، بنابراین نیازمند این هستیم که :

✔️

ابتدا ویندوز Server جدید به مدار اضافه کنید .

✔️

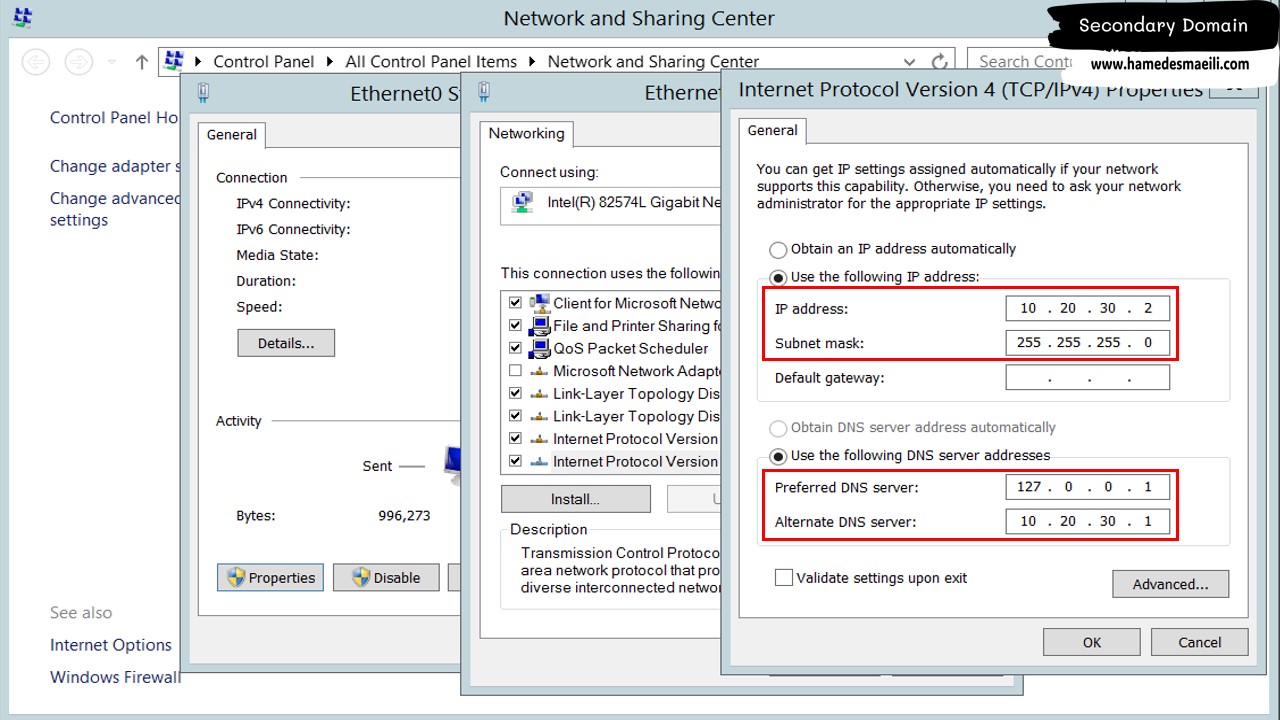

سیستمی که قرار است Controller دوم باشد ، حتماً باید IP آن به صورت دستی تنظیم شده باشد و همچنین در بخش تنظیمات DNS از آدرس Loopback استفاده کنید .

( یعنی IP من هر چیزی بود ، خودم DNS خودم هستم ) 👈 127.0.0.1

البته نکته مهمی که حائز اهمیت است ، این سرور قرار است Data را طریق شبکه ، به واسطه Controller اول بگیرد . لذا حتما باید آدرس Controller 👈 DNS را داشته باشد .

( یعنی در بخش Alternate DNS Servers باید آدرس DNS Server را تایپ کنید ) 👈 10.20.30.1

✔️ هیچ الزامی ندارد که ، کامپیوتر ما از قبل زیر مجموعه Domain مورد نظر باشد . ( بنابراین نیاز نیست که ابتدا Server 2 را تحت Domain خود قرار دهیم و بعد آن را Controller کنیم )

فعال سازی سرویس AD سرور دوم :

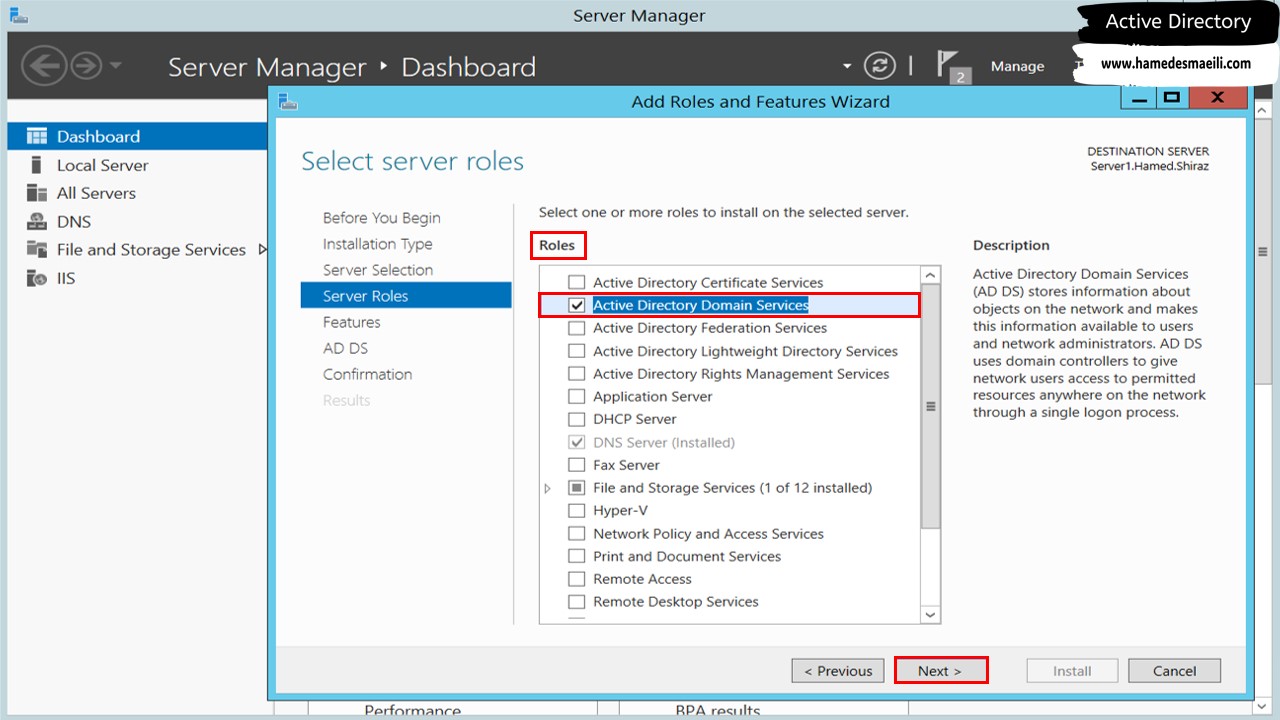

✔️ Active Directory جزء Role های ویندوز Server محسوب می شود ، بنابراین در

ویندوز سرور از بخش Server Masnager ، گزینه Add Roles and Features را انتخاب کنید .

✔️ آن چیزی که ما می خواستیم فعال کنیم Role بود نه Feature ، بنابراین در لیست Role ها تیک Active Directory Domain Services را انتخاب کنید .👈 Next و Install .

نصب Promote سرور دوم :

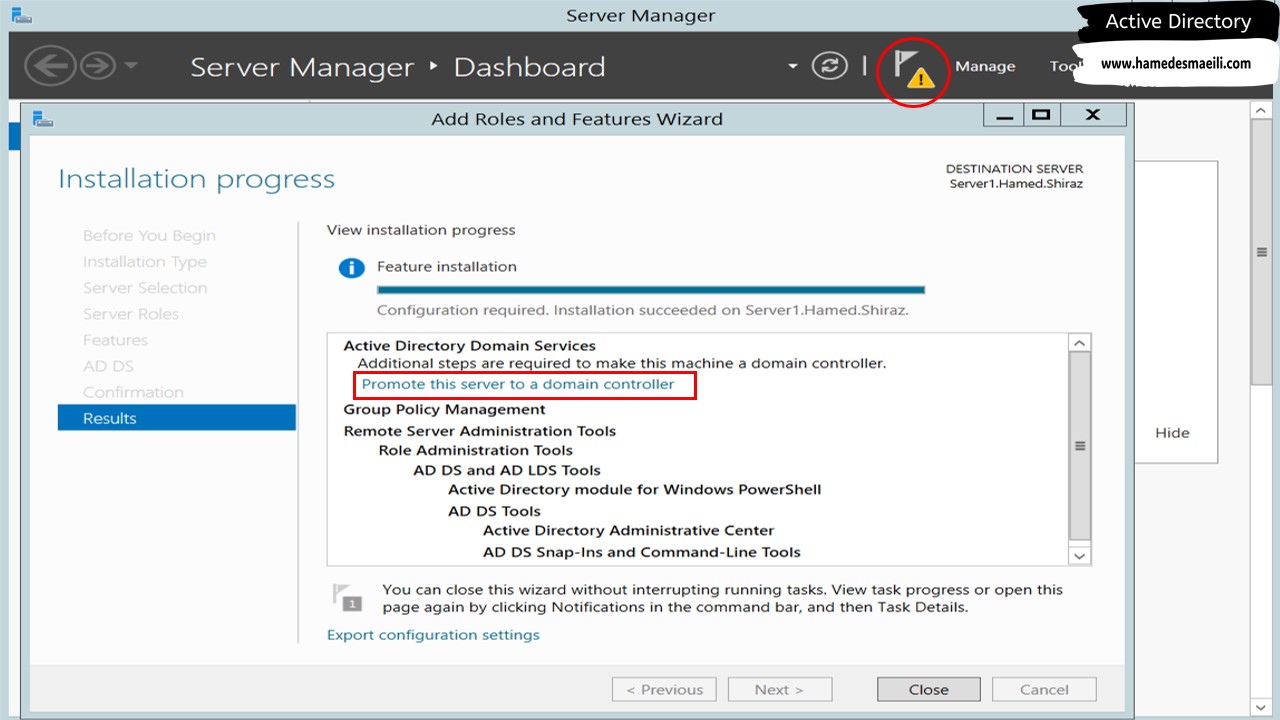

با نصب Active Directory Domain Services فقط زیر ساخت را فراهم کردید و اصل داستان برای اینکه سرور ما Controller دوم باشد ، این است که سرور Promote شود .

بعد از فعال سازی Role ، دو راه جهت Promote وجود دارد :

✔️ گزینه Promote This Server To Domain Controller را در پایان Wizard فعال سازی کلیک کنید .

✔️ یا بر روی Notifications ( پرچم) کلیک کنید .

✔️

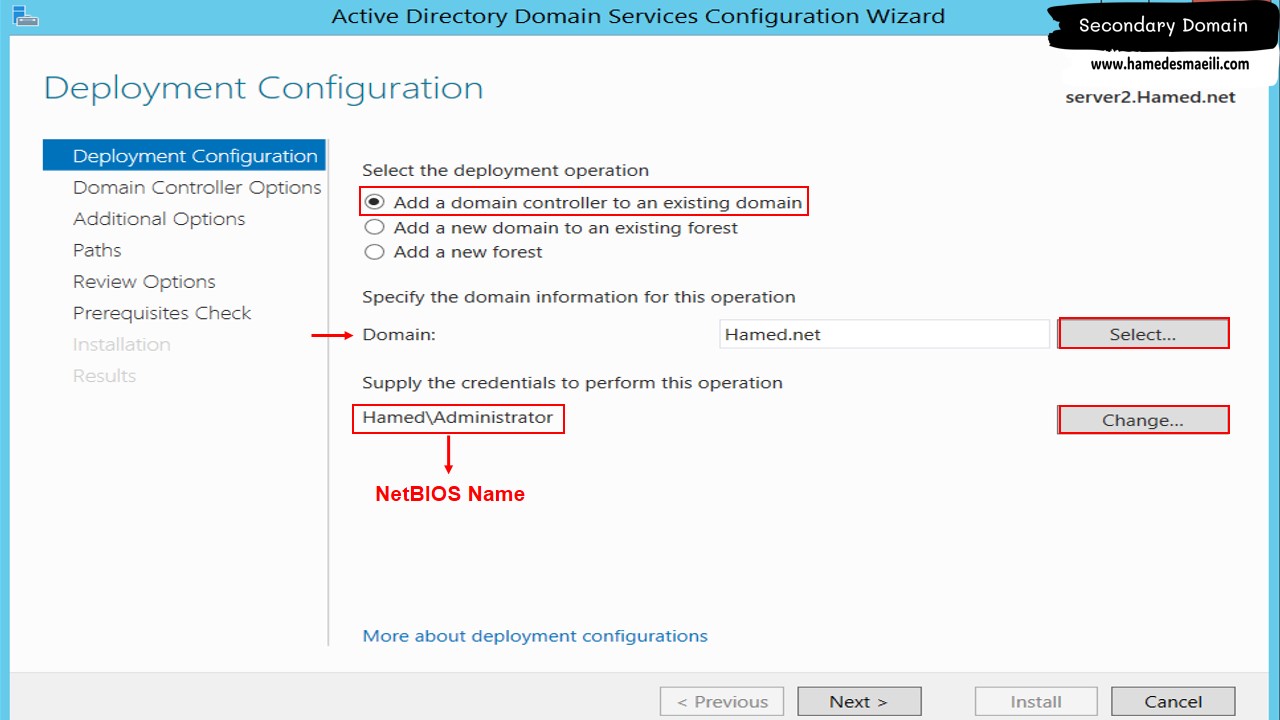

در پنجره باز شده گزینه Add a domain controller to an existing domain را انتخاب کنید . ( یک Domain وجود دارد و ما Controller دوم آن می شویم )

✔️ نام Domain که قرار است Controller آن شوید را در بخش Domain تایپ کنید .

✔️ برای اینکه هر کسی نتواند با یک ویندوز Server وارد شبکه ما شود و خودش را controller معرفی کند و اطلاعاتی از Domain Controller ما به دست آورد ، سیستم از ما می خواهد Username و Password

وارد کنید . ( با فرمت hamed\administrator 👈 NetBIOS Name )

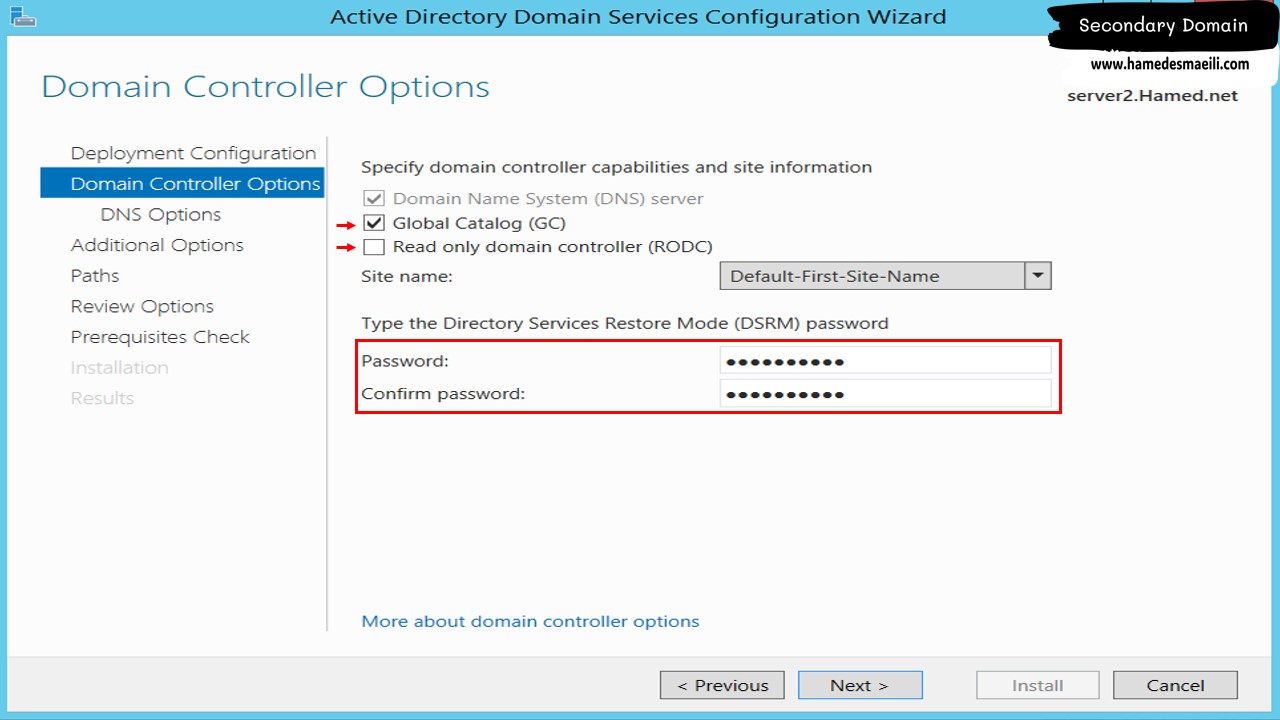

✔️ در مرحله بعد

Global Catalog (GC) را اختیاری گذاشته است ، زیرا قرار ما بر این بود که ، یک GC کل Forest را کفایت می کند . ( حالا چه اشکالی دارد 2 تا GC داشته باشید )

✔️ گزینه RODC را انتخاب ، زیرا ما می خواهیم Controller فقط خاصیت Read Only داشته باشد .

✔️ پسورد DSRM جهت انجام عمیلات Restory را تایپ کنید . ( ملاحظه می فرمایید هر سرور DSRM خودش را دارد )

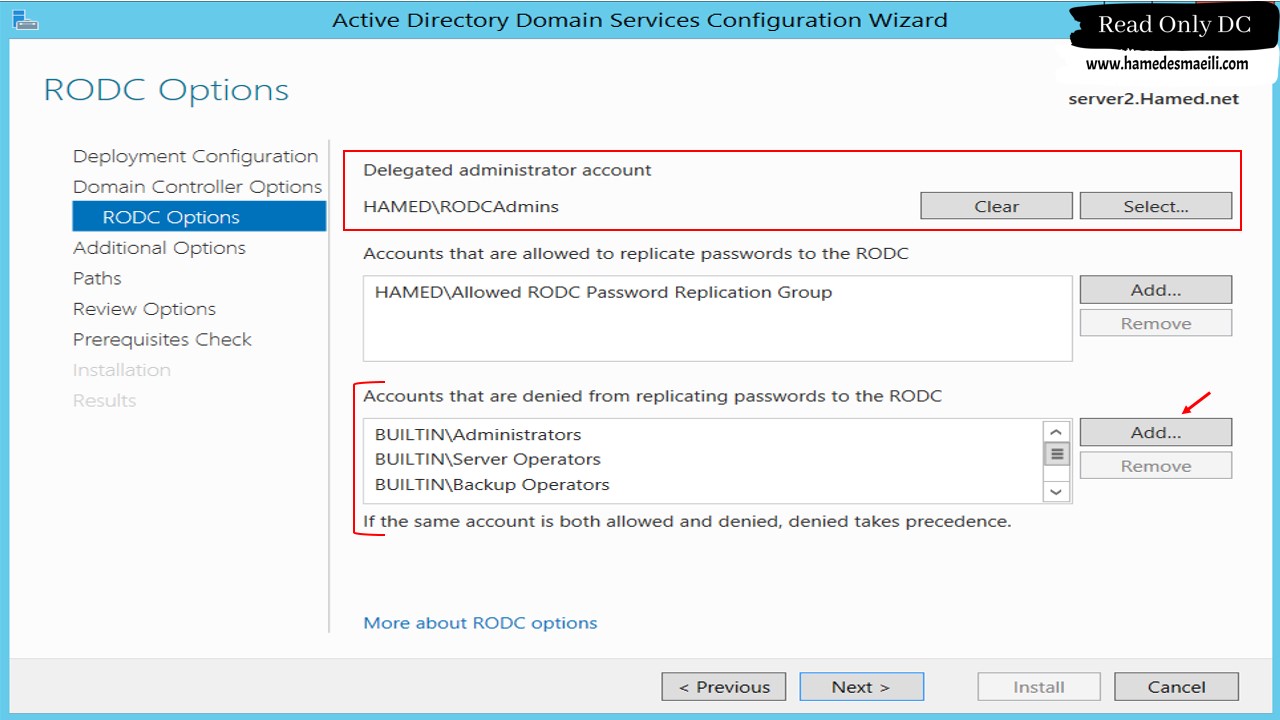

در قسمت بعد مهم ترین سوال بخش Delegated Administrator Account می باشد ، بنابراین User هایی که در Controller اول به عنوان Admin زیر مجموعه گروه قرار دادید را در این قسمت معرفی کنید . User هایی که عضو RODC هستند ، این قدرت را دارند که مثلا از مناطق سپر دار ویندوز عبور کنند ، اما در Active Directory نمی توانند تغییر اعمال کنند .

Replicating Password To The RODC : به دلیل اینکه سرور 2 قرار است RODC ما باشد جهت امنیت بخشیدن به RODC ، پسورد یک سری از User های موجود در لیست یا آنهایی که شما تعیین کردید ، بین آنها عملیات Replication انجام نخواهد شد . ( زیرا این سرور متوجه نشود Password واقعی Administrator چیست تا بخواهد از آن سوء استفاده کند )

نکته ای که حائز اهمیت است ، بعد از Restart ، فقط با User هایی که عضو RODC هستند می توانید به سیستم Login کنید . ( User معمولی قبول نیست )