Local Security Policy:

تدابیر امنیتی Local یا

Local Security Policy

، عباراتی هستند که ما بر روی سیستم خودمان تعیین می کنیم و فقط هم بر روی سیستم

خودمان تأثیر خواهند گذاشت .

✔️ از قسمت Control Panel ویندوز 10 👈 وارد بخش Administrative Tools

شوید و Local Security Policy

را انتخاب کنید . ( قدرت Administrator )

در ستون سمت چپ در مورد آیتم های مختلف با شما صحبت می کند ، اعم از وضعیت Passsword ها و … که خیلی از آنها بدرد ما نمی خورد . یک چرخی در این آیتم ها می زنیم تا یک دید کلی پیدا کنیم . اینکه میگن Policy ، Policy چیست ؟

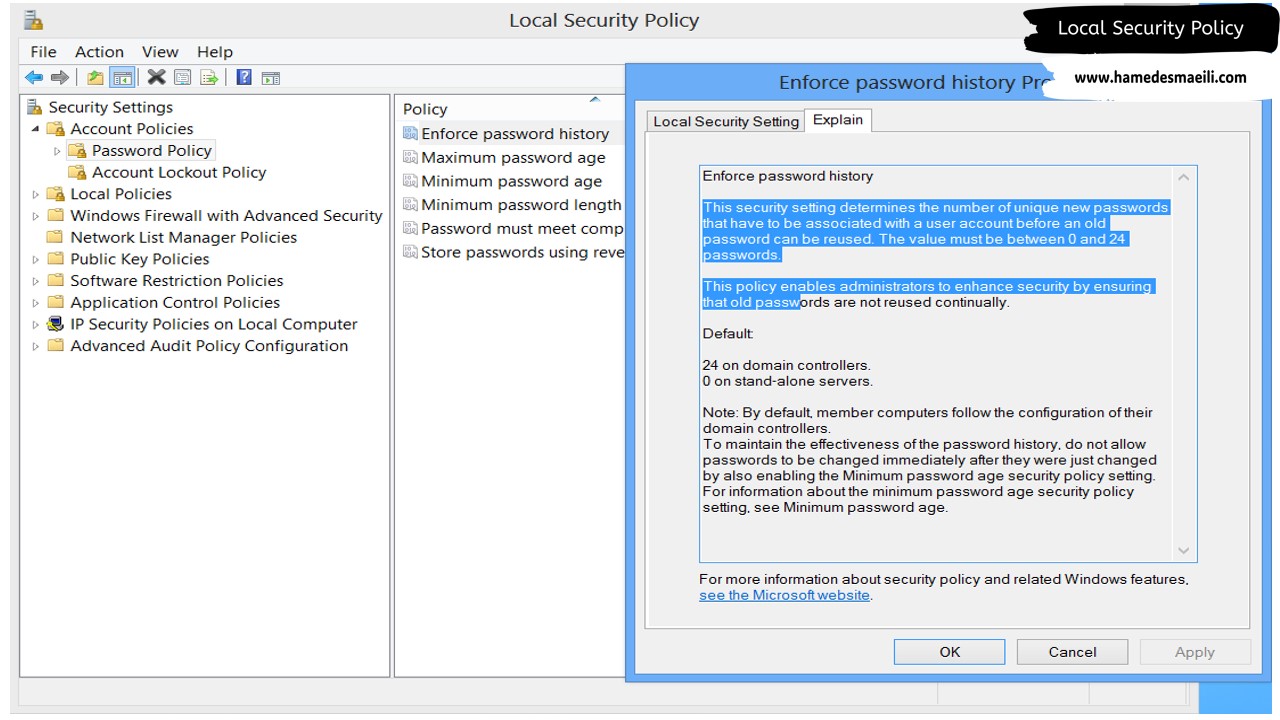

Policy هر بخش را که انتخاب کنید ، یک تب به اسم Explain دارد ، که در آن تقریباً توضیح شده Policy مورد نظر به چه کار می آید . خیلی اوقات با خواندن این بخش می توانید به نتیجه برسید ، اما بعضی وقت ها خیر . باید Policy مورد نظر را در اینترنت جستجو کنید ، که دقیقاً چه کار می کند .

Account Policies (Password Policy):

Policy یا قوانین مربوط به Password ها می گوید ، وقتی یک User برای خودش Password تنظیم کرد ، چه رفتاری با آن داشته باشم . البته بحث Password در Domain بیشتر اهمیت دارد و Policy پسورد بر روی همه User ها تأثیر می گذارد .

✔️

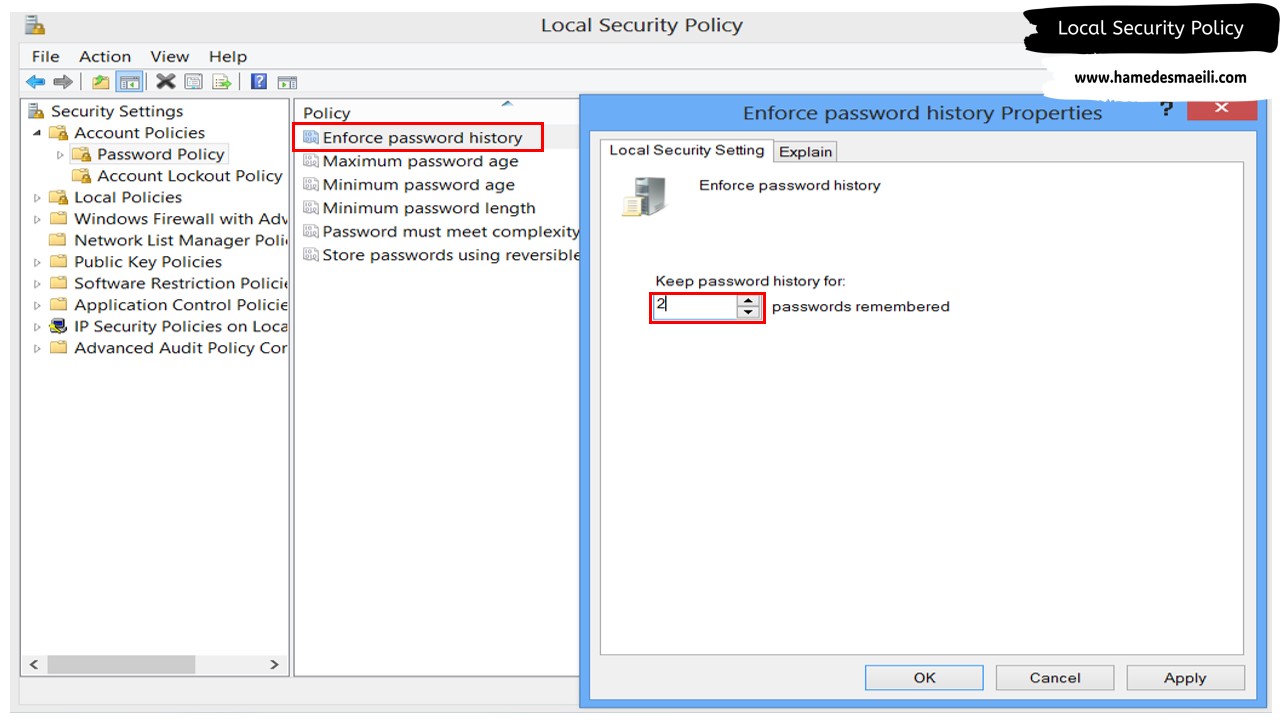

Enforce Password History

👈 پیش فرض آن 0 و حداکثر 24 .

مثلا

، عدد 2 را وارد می کنید و سیستم می گوید 2 پسورد آخری که کاربر استفاده می کند را در حافظه نگه می دارم و اجازه تایپ تکراری به کاربر را نمی دهم .

کاربر Ali را در 2 روز مثال می زنیم :

Ali روز اول با Password = 1 وارد می شود .

Ali روز دوم می خواهد Password خود را عوض کند ، 1 را نمی تواند تایپ کند ، سیستم

اجازه نمی دهد ، بنابراین 2 را تایپ می کند .

Ali روز سوم ، دوباره می تواند اعداد 1 یا 2 را به عنوان Password تایپ کند .

✔️

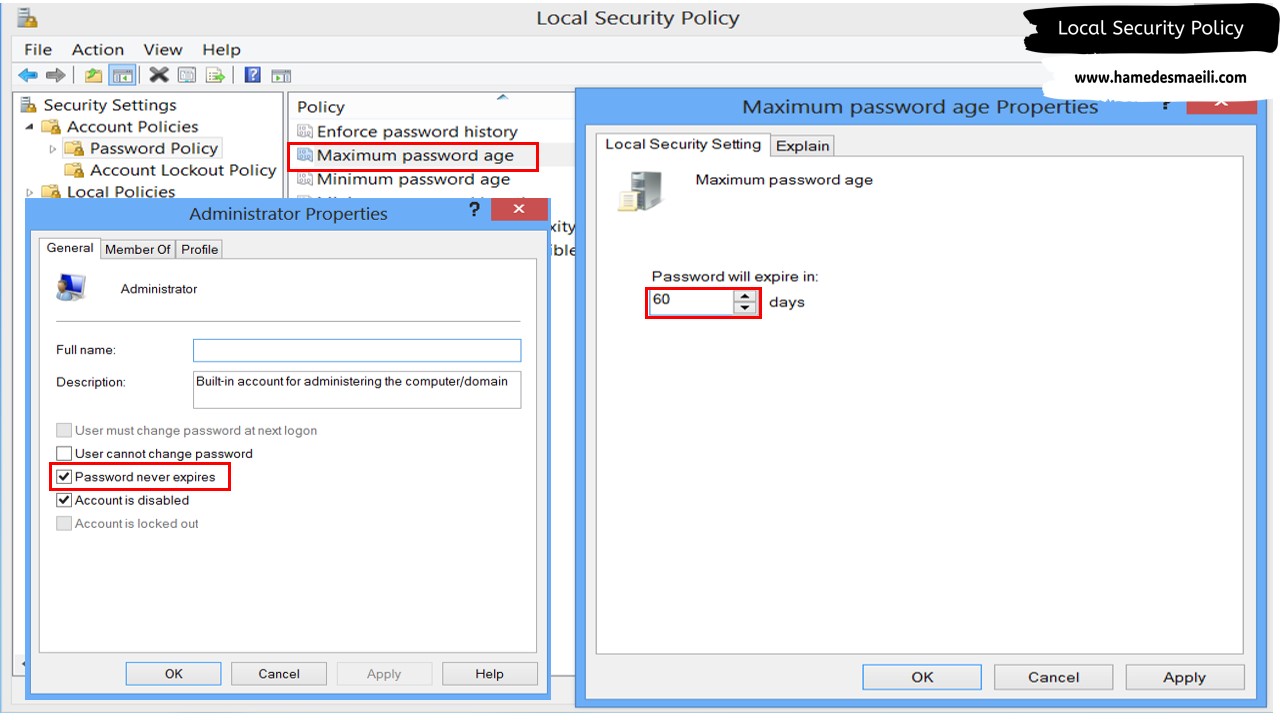

Maximum Password Age 👈 حداکثر 999 است و اگر 0 باشد هیچ پسوردی Expire نمی شود .

کاربران به صورت پیش فرض هر 42 روز یکبار ، باید Password خود را عوض کنند .

مثلا ، ما برای کاربری 60 روز را تایپ کردیم . نکته ای که حائز اهمیت است کاربر در روز 60 ام می خواهد به سیستم Login کند و سیستم می گوید ، پسورد شما Expire شده است و باید پسورد جدید تایپ کنید . اگر ما Enforce Password History از قبل فعال کرده باشیم و مجدداً همان پسورد قبلی را وارد کنیم ، سیستم قبول نمی کند و می گوید این پسورد تکراری است .

👈 البته هر کاربری که در صفحه Account خود ، تیک Password Never Expires آن فعال باشد ، عدد تنظیم شده در این قسمت بر روی آن تاثیر نمی گذارد . مثلا ، Administrator به صورت پیش فرض این تیک برای آن فعال است .

✔️

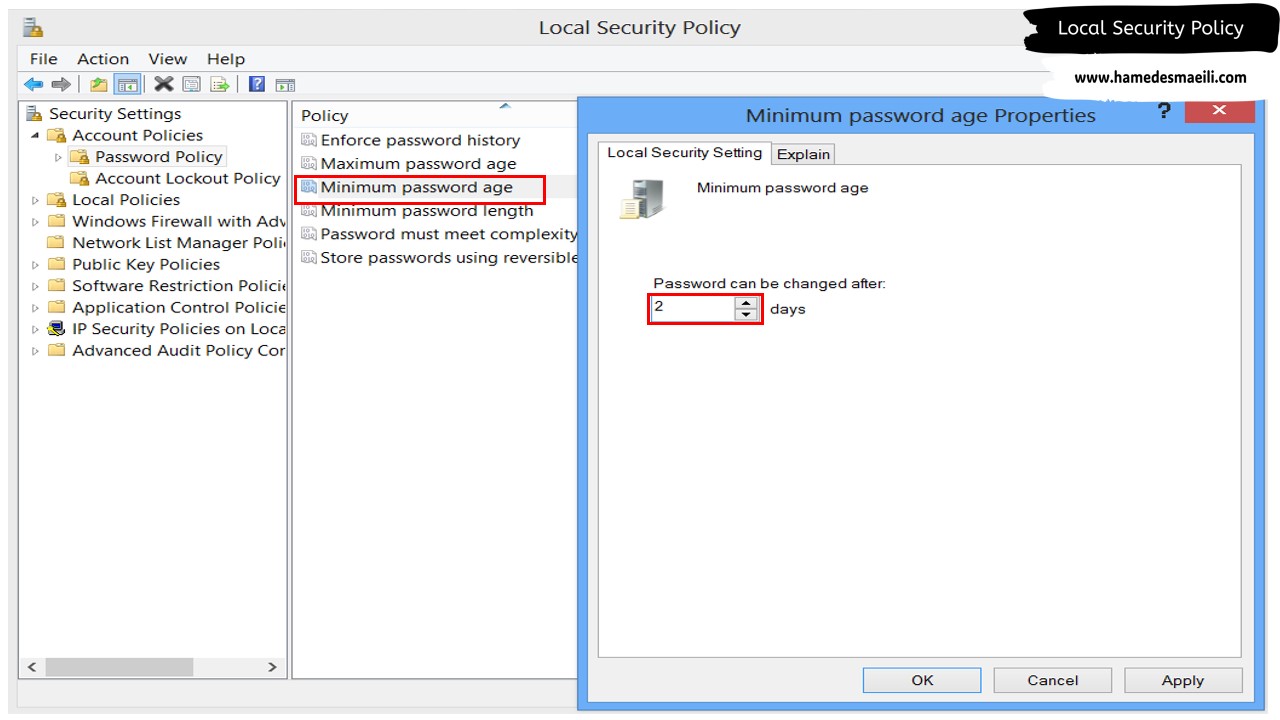

Minimum Password Age 👈 پیش فرض 0 و حداکثر 998 ( واحد آن روز است )

مثلا ، عدد 2 را وارد می کنید و سیستم می گوید که ، Ali تا 2 روز آینده حق ندارد Password خود را عوض کند . بعد از 2 روز می تواند Password خود را عوض کند .

✔️

Minimum Password Length : 👈 حداقل 0 و حداقل 14.

طول Password چند کارکتر باشد . منظور از حداقل 14 این است که ، پسورد کاربر زیر 14 تا کارکتر نباشد . ( پسورد تا 63 کارکتر قابل افزایش است )

اگر 0 باشد ، یعنی ما می توانیم User در سیستم بدون Password بسازیم ، که

اصطلاحاً می گویند پسورد آن Blank ( خالی ) است .

البته قبلاً هم به این

نکته اشاره کردیم که ، در تراکنش های شبکه ای کاربر بدون Password قبول نیست (

منابع Share شده را نمی تواند ببیند ، Remote Desktop نمی زند و … ) ، کلاً

سیستم با کاربر بدون Password مشکل دارد . اصلاً چه دلیلی دارد که کاربر بدون

Password باشد .

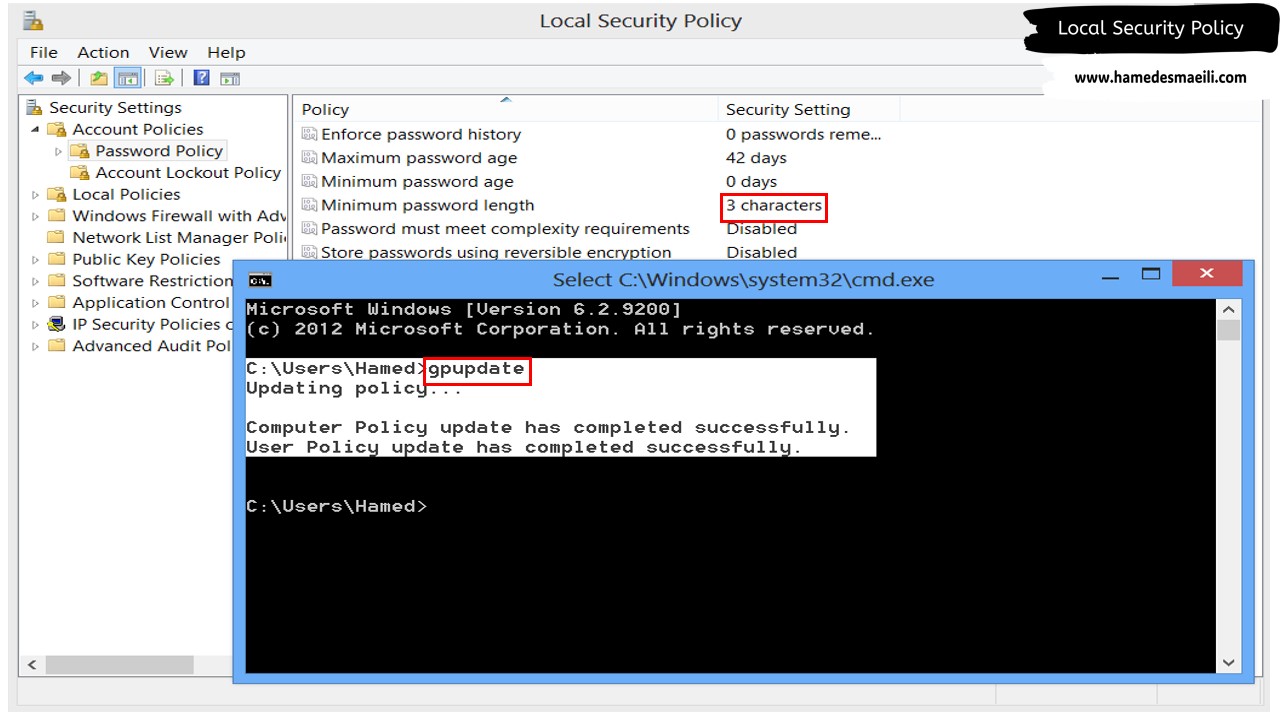

سناریو :

در قسمت Minimum Password Length ، عدد 3 را تست می کنیم که آیا Password زیر 3 کارکتر

را سیستم قبول دارد یا خیر ؟

قبل از اینکه این کار را انجام دهیم به خاطر داشته باشید که ، Policy ها را که تغییر می دهید ، ممکن است به لحظه اعمال نشوند و یک کم زمان ببرد تا به نتیجه برسند . برای اینکه سیستم را مجبور کنیم Policy ها به لحظه اعمال شوند از دستور gpupdate در خط فرمان ویندوز استفاده کنید . البته استفاده از این دستور فقط برای Refresh کردن Policy ها است و هر اتفاقی که افتاد را ما نمی توانیم با دستور gpupdate مشکل را حل کنیم .

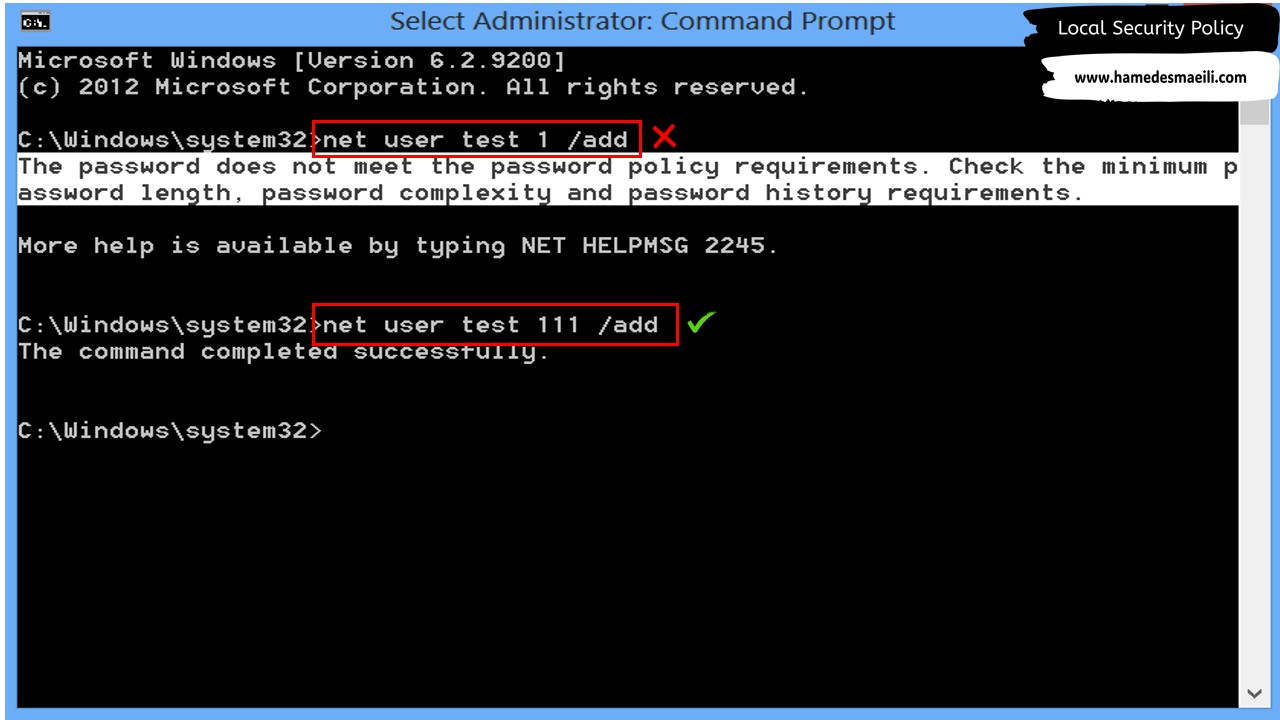

✔️ در تصویر پایین ، بار اول سیستم Password زیر 3 کارکتر را قبول نکرد و حتی احتمالات را که شاید ( طول آن ایراد دارد ، تکراری زدید یا اینکه بحث Complexity ایراد دارد ) می گوید .

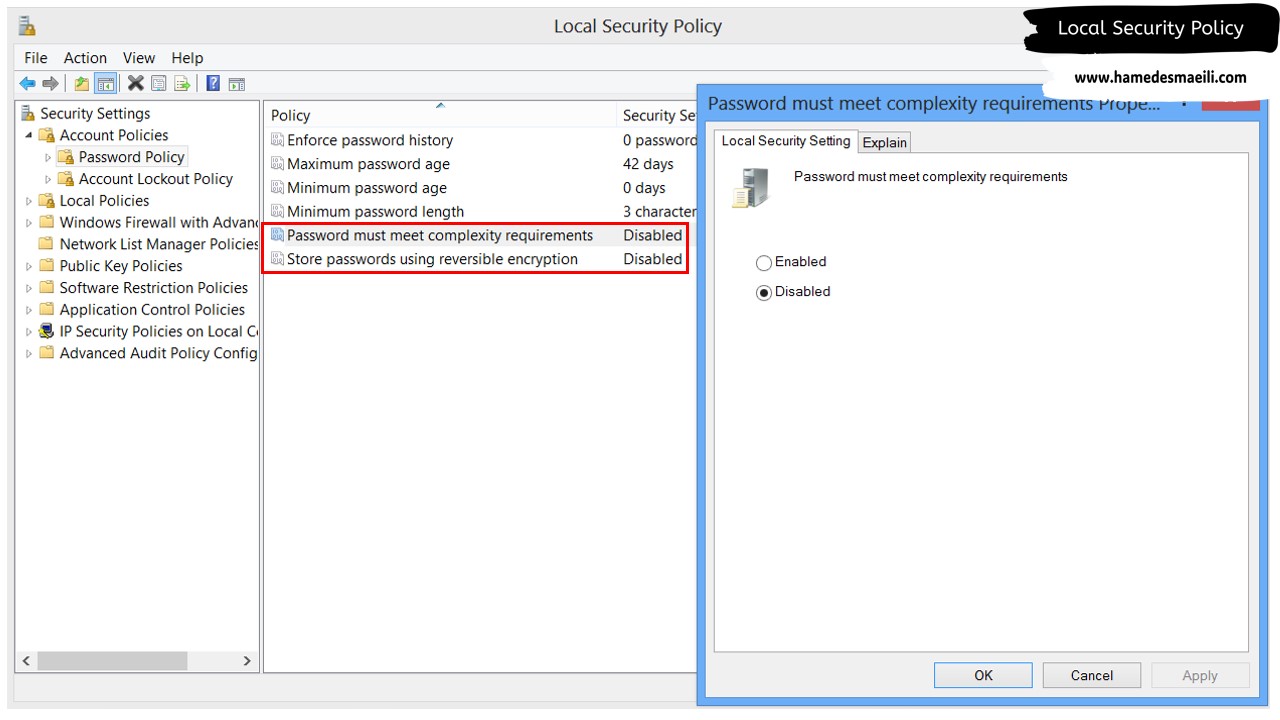

✔️

Password Must Meet Complexity Requirements

:

Password باید مخلوطی از اعداد ، حروف و علائم باشد . در ویندوز Server این گزینه به صورت اتوماتیک فعال است و مجبور هستید Password را با اعداد ، حروف و علائم وارد کنید .

✔️

Store Passwords Using Reversible Encryption :

این مورد استفاده ما نیست ، اینکه Password ها قابلیت برگشت پذیری از حالت Encryption را داشته باشند . من که درست نفهمیدم به چه دردی می خورد .

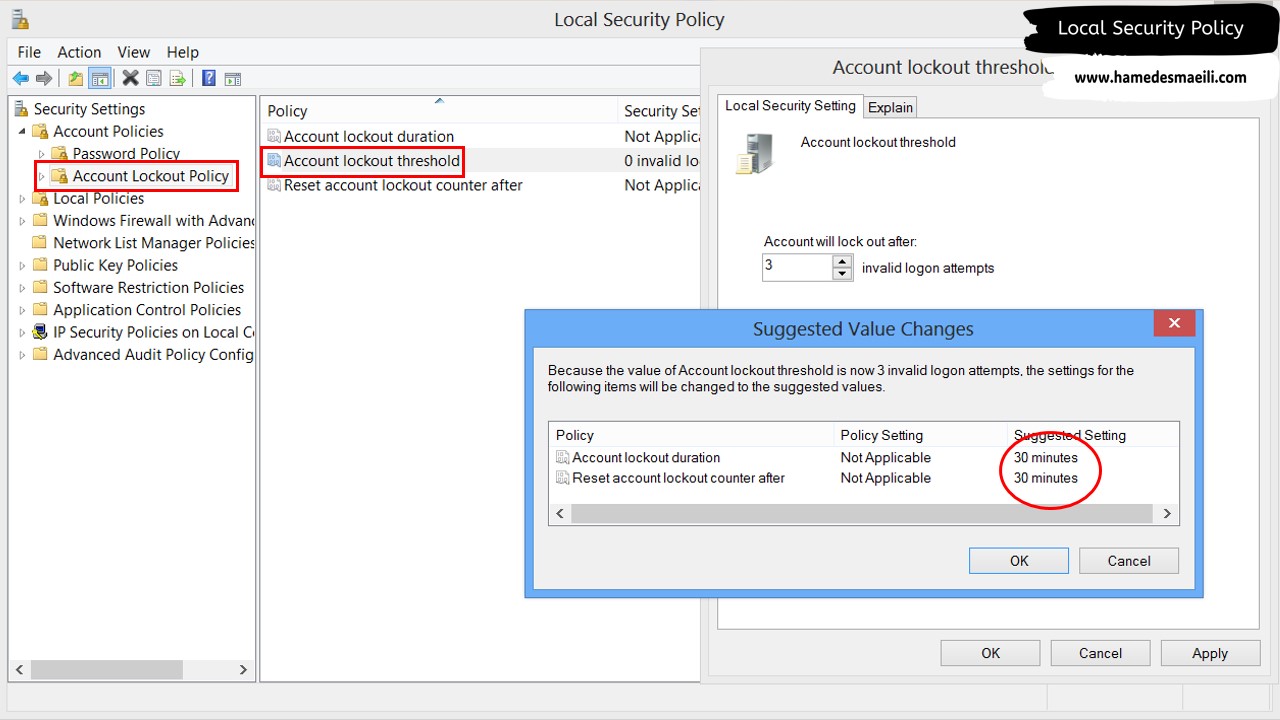

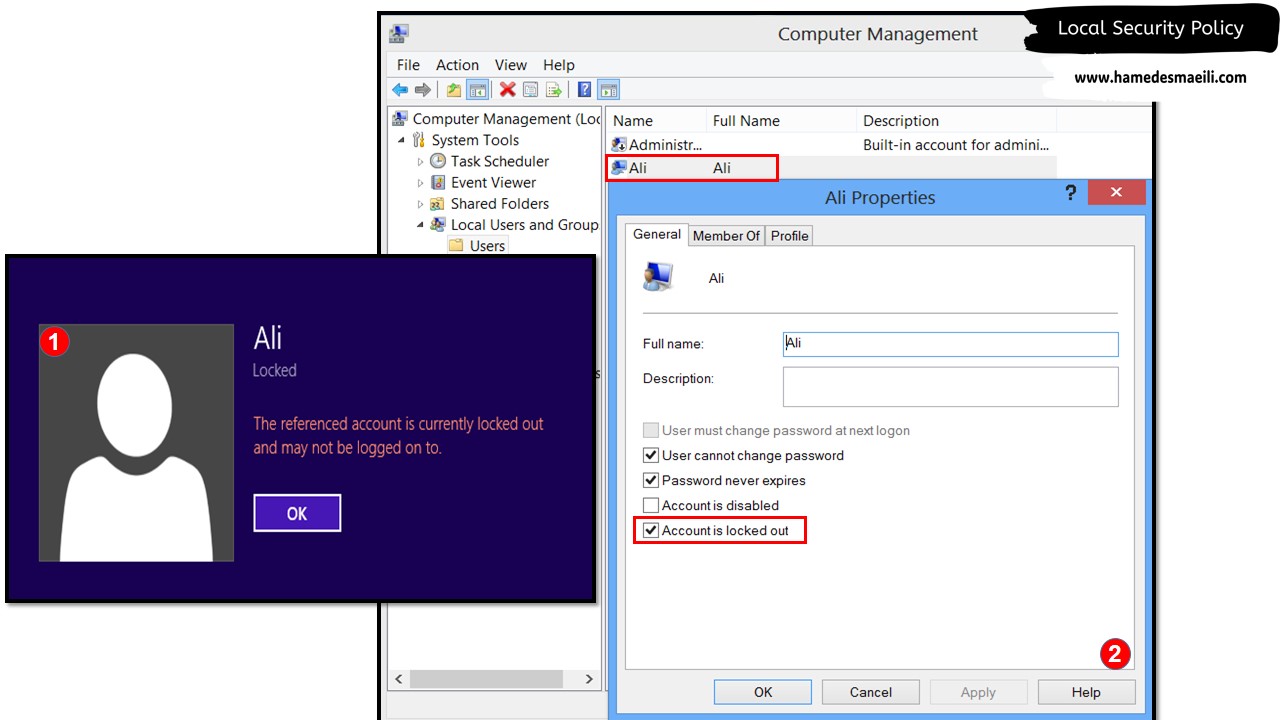

Account Policies (Account Lockout Policy):

این قسمت مثل کارت های بانکی عمل می کند ، که شما کارت را وارد دستگاه ATM کردید و تعداد Password را اشتباه زدید ، کارت شما مسدود شده است .

✔️

Account Lockout Threshold

:

اگر کاربری مثلا 3 بار Password خود را اشتباه تایپ کرد ، Account او را به قفل کند. البته وقتی Ok را بزنید ، پیش فرض سیستم عامل 30 دقیقه است . ( این عدد قابل تغییر است )

مثلا ، اگر عدد 3 را در

این قسمت تنظیم کرده باشید و یکی از User ها عمداً 3 بار Password را اشتباه بزند

، حتی اگر بار چهارم Password را صحیح تایپ کند ، Account او قفل خواهد شد .

این User آزاد خواهد شد و توانایی Login کرد را خواهد داشت ، اگر آن 30 دقیقه را پشت

سر بگذارد یا Administrator او را از این وضعیت خلاص کند .

✔️ با قدرت Administrator وارد سیستم شوید و User مورد نظر را صدا بزنید . تیک Account is Locked Out را غیر فعال کنید .

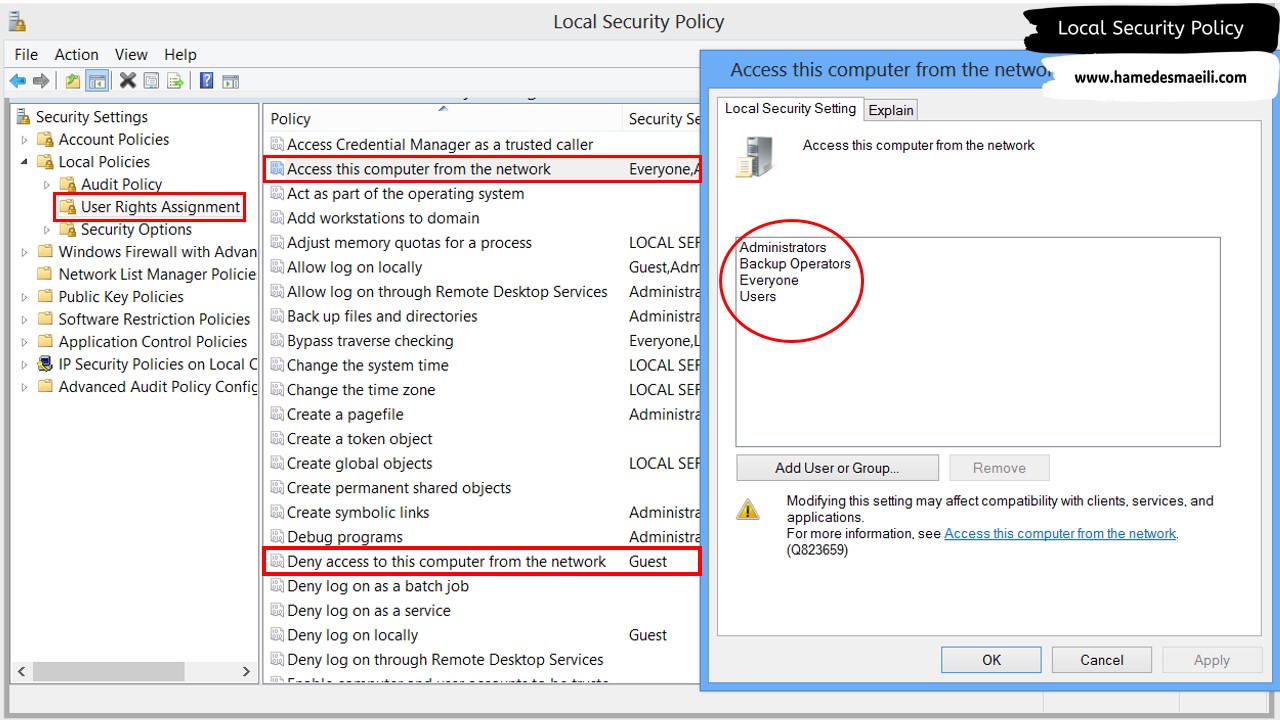

بخش User Rights Assignment :

User Rights یعنی ، اجازه هایی را که به کاربر می دهیم یا اجازه هایی را که از آن می گیریم .

✔️

Access This Computer From The Network

:

چه کسانی از طریق شبکه می توانند به کامپیوتر من دسترسی داشته باشند . (

Everyone ) 👈 به خاطر همین است که منابع Share شده شما باز می شود .

✔️ Deny Access To This Computer From The Network

:

چه کسانی از طریق شبکه می توانند به کامپیوتر من دسترسی نداشته باشند .

مثلا ، Ali از طریق شبکه دسترسی ندارد . منابع Share شده را با User Name و Password علی که تایپ کنید ، سیستم می گوید این User قابل قبول نیست . ( Deny ارجع تر است )

✔️

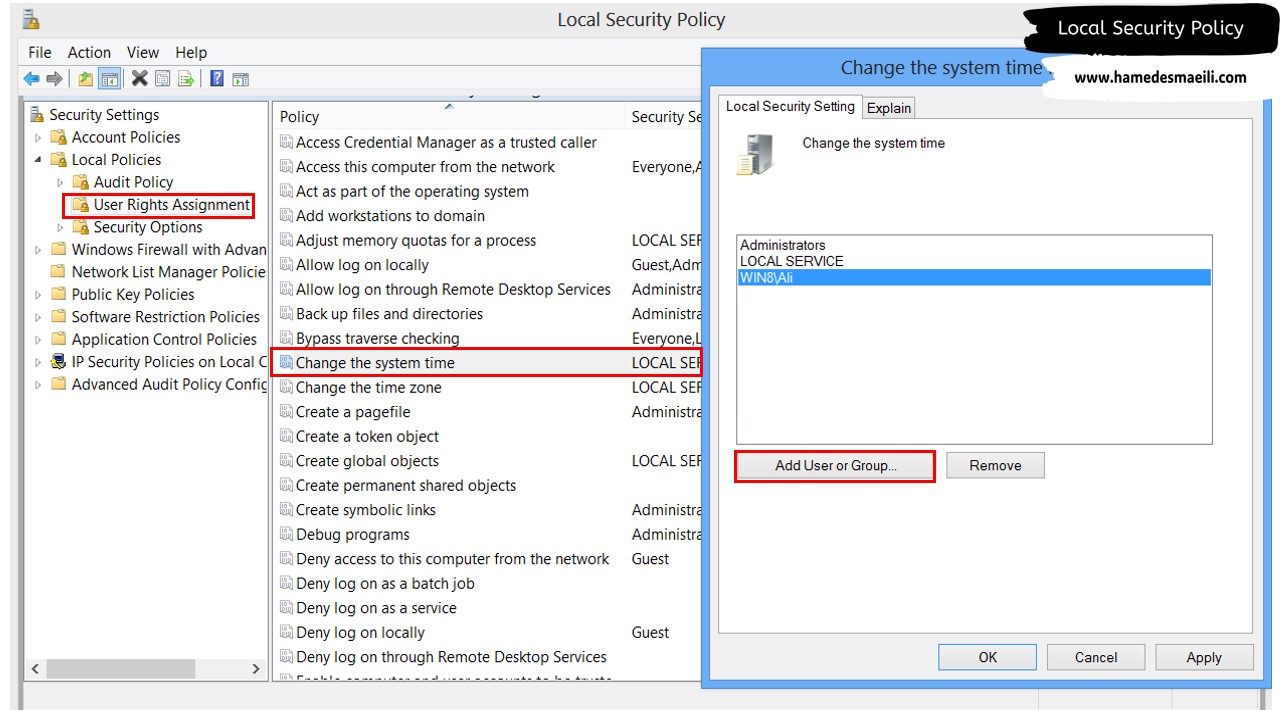

Change The Time Zone :

چه کسانی اجازه دارند ، Time Zone سیستم را تغییر دهند .

✔️ Change The System Time :

چه کسانی اجازه دارند ساعت سیستم را تغییر بدهند .

مثلا ، کاربر Ali هم قدرت Change The System Time را داشته باشد . ( Ali را به لیست اضافه کنید و نیازی نیست که حتما زیر گروه خاصی باشد که قدرت داشته باشد )

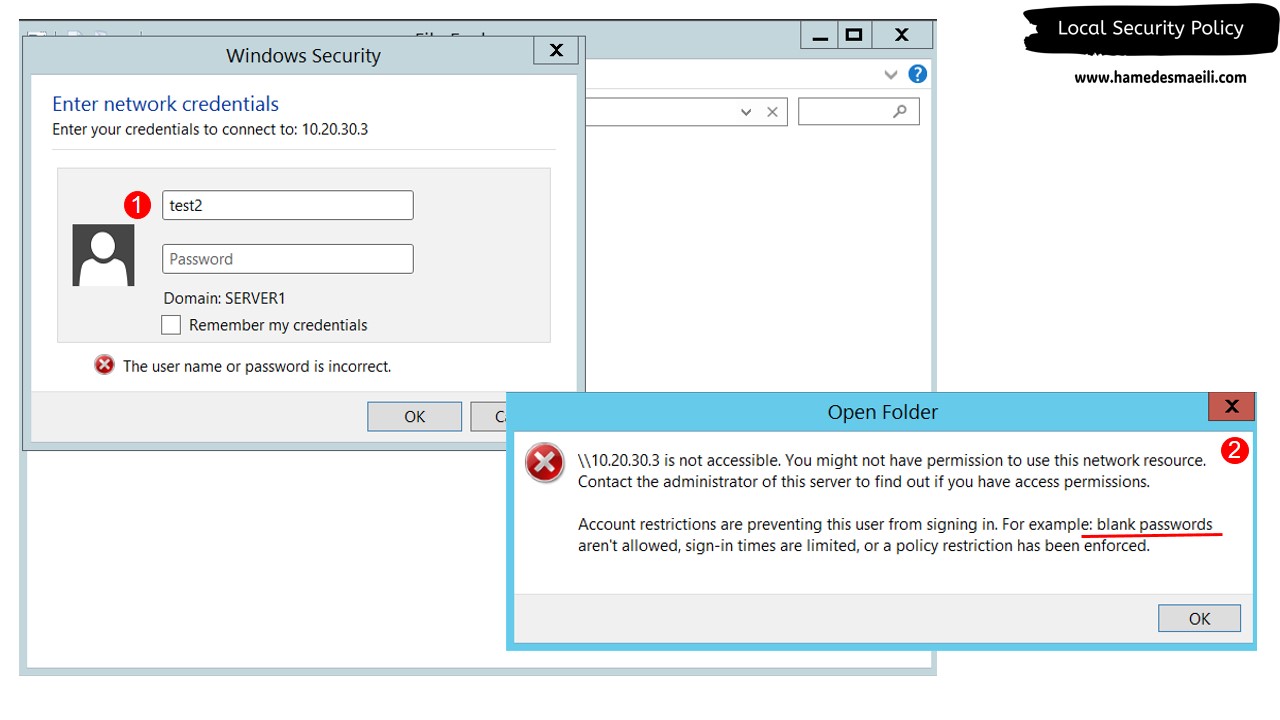

بخش Security Options :

✔️

Accounts Limit local Account Use Of Blank Passwords :

محدود کردن ، کاربرانی را که پسورد Blank دارند . در تراکنش های شبکه ای کاربر بدون Password قبول نیست ( منابع Share شده را نمی تواند ببیند ، Remote Desktop نمی زند و … )

اگر ما خواستیم کاربر حتی بدون Password هم به ما وصل شود ، Disable را انتخاب کنید . ( یعنی من این جمله را قبول ندارم )

سناریو :

بخش Minimum Password Length را در Policy ها برابر عدد 0 قرار دهید .

یک کاربر بدون Password از طریق خط فرمان بسازید .

از ویندوز سرور با User بدون پسورد ، درخواست منابع Share شده ویندوز 8 را کنید .

سیستم قبول نخواهد کرد . حتی نوشته شده شاید یکی از مشکلات پسورد Blank باشد .

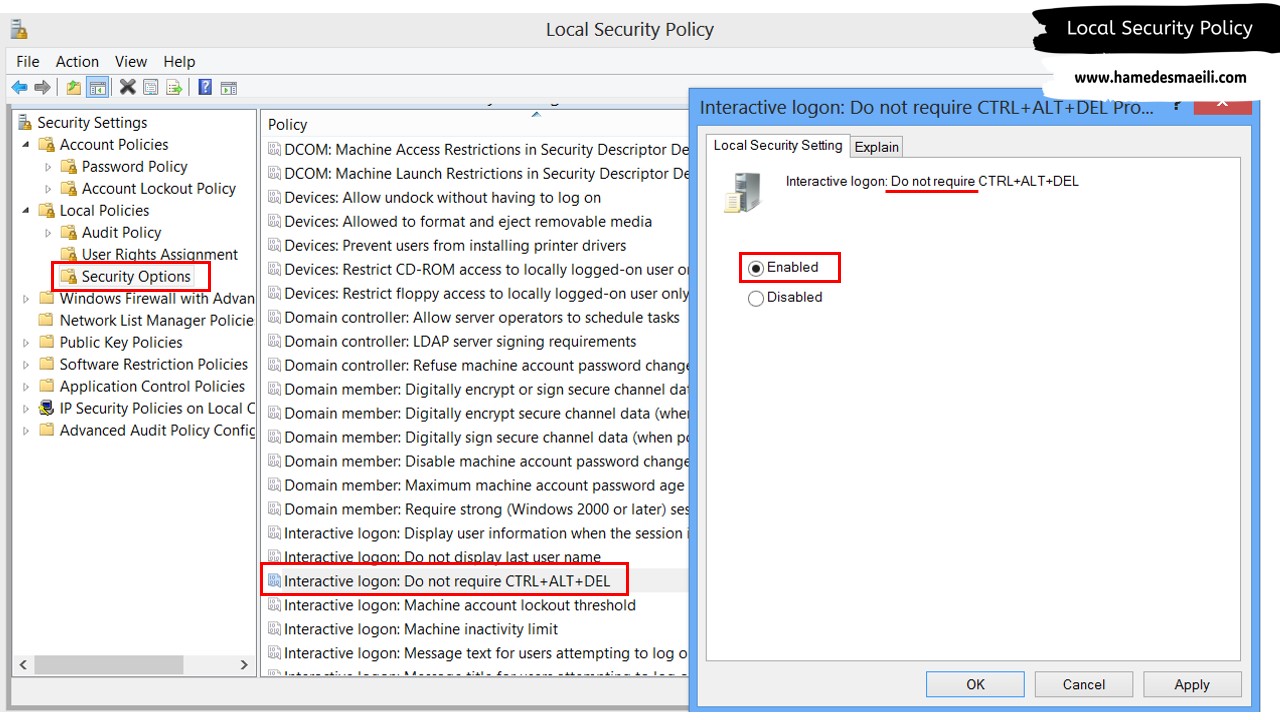

✔️

Interactive logon: Do not require CTRL+ALT+DEL

:

به عنوان مثال ، وقتی می خواهید در ویندوز سرور Login کنید باید کلید ترکیبی

CTRL+ALT+DEL را بزنید . حال اگر نخواهید این کلید های ترکیبی را بزنید ، باید آن

را Enabel کنید .

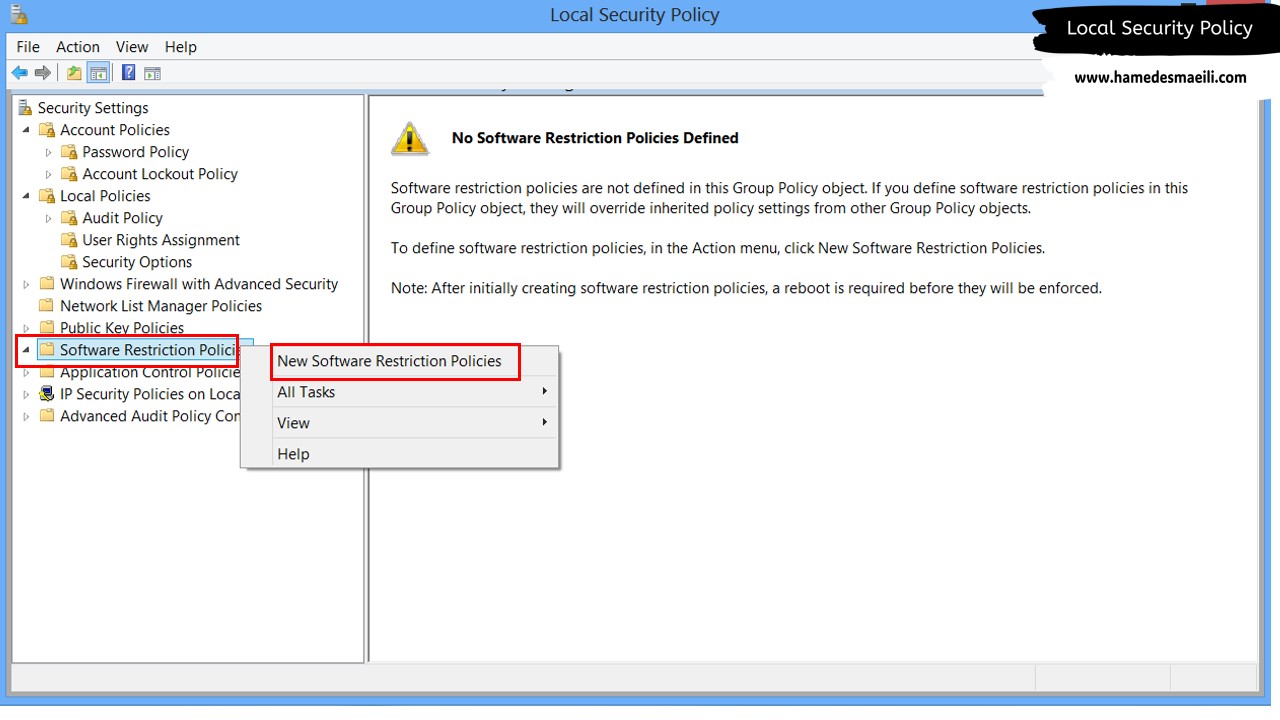

بخش Software Restriction Policies :

با استفاده از این قابلیت می توانید تعیین کنید که ، ویندوز کدام نرم افزار ها را

اجرا کند یا اجرا نکند . ( مثلا ، یک فایل exe اجرا نشود )

این گزینه معمولا در خانه خیلی به کار می آید . مثلا ، بچه هایی هستند که

از صبح تا شب Game بازی می کنند و ما زورمون هم به این مدل بچه ها نمی رسد 😄 .

بنابراین ما مجبوریم از این راه حل استفاده کنیم و فایل exe بازی را غیر فعال کنیم .

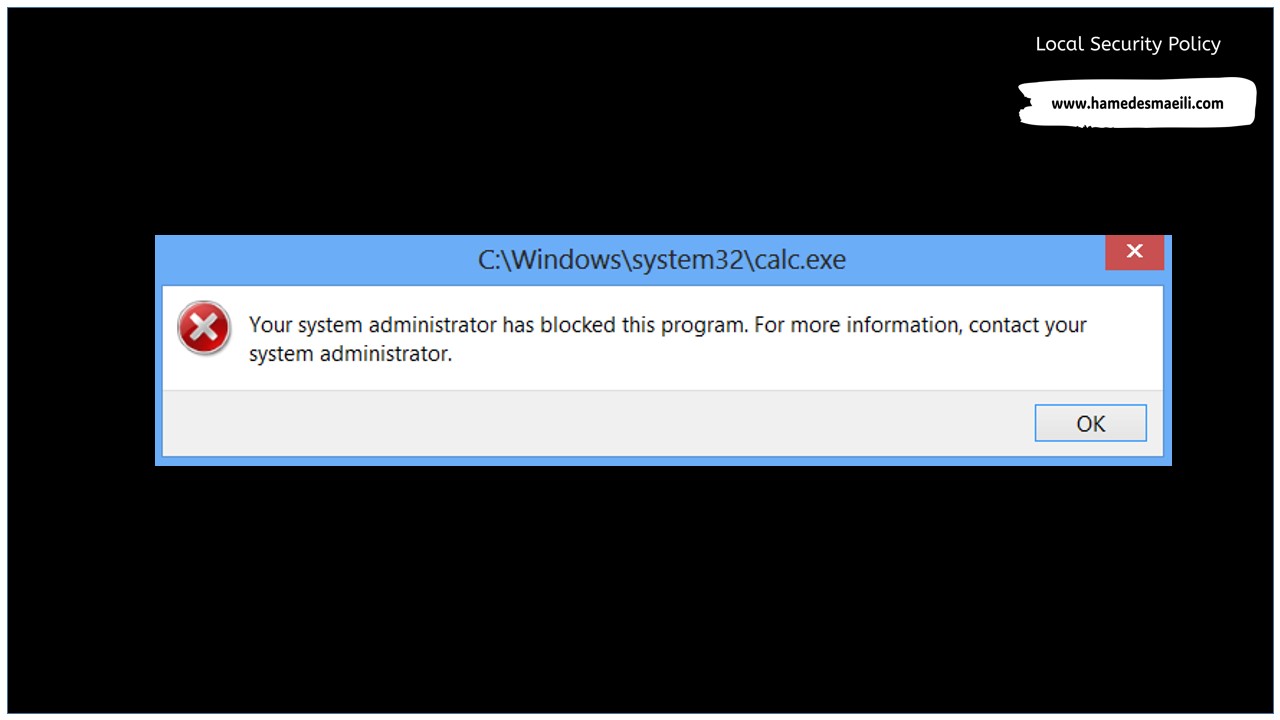

مثلا ، نرم افزار ماشین حساب اجرا نشود :

✔️ به صورت پیش فرض محدودیتی نیست ، بنابراین با کلیک راست و انتخاب گزینه New Software Restriction Policies محدودیت اعمال می کنیم .

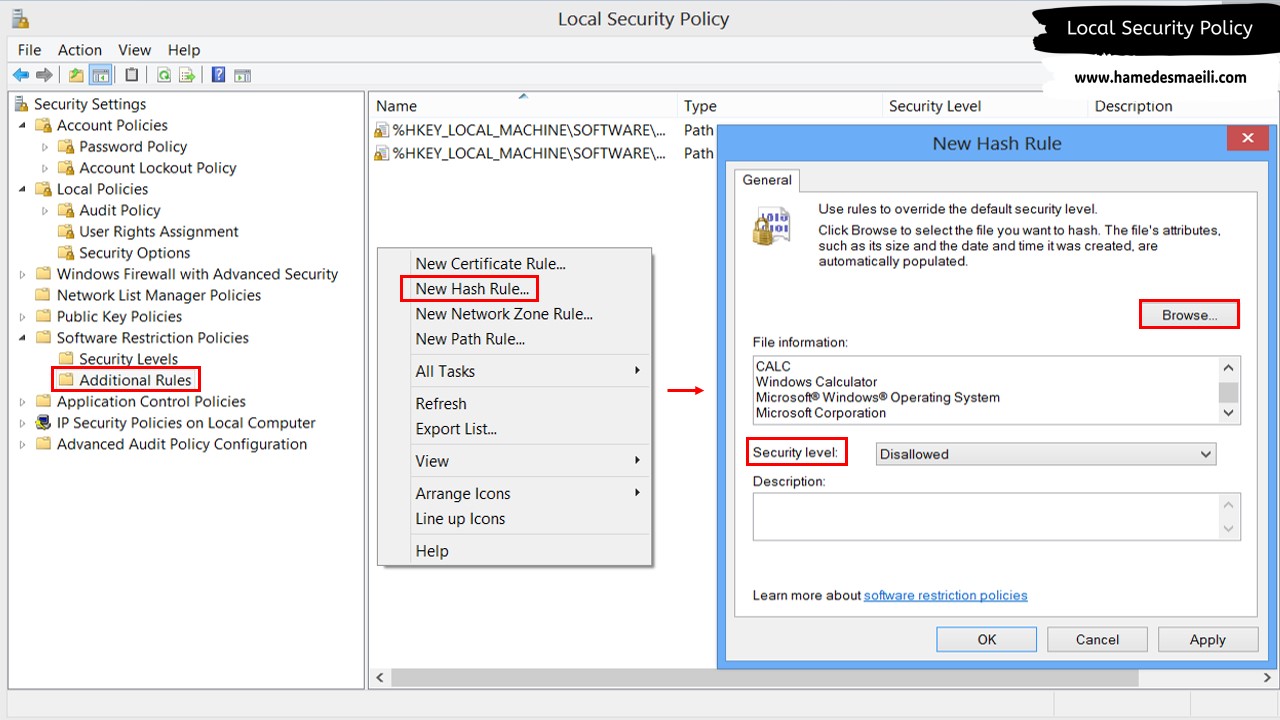

✔️ از سمت راست Additional Rules

را انتخاب کنید .

2 راه حل جهت اجرا نشدن وجود دارد :

✔️ New Path Rule ( قانون از جنس مسیر ) :

مثلا ، اگر فایل exe در مسیر

D:\Program Files\Dota بود ، اجرا نشود .

اما به دلیل اینکه Rule شما وابسه به مسیر

است ، در این مورد سر سیستم کلاه می رود و به محض تغییر مسیر ، فایل exe اجرا خواهد شد .

✔️ New Hash Rule (

قانون از جنس Hash ) :

برای اینکه سر سیستم کلاه نرود Hash Rule استفاده می کنیم . کافی است فایل

exe را به آن نشان دهید و در اینجا سیستم به ذات فایل گیر می دهد نه اینکه از کدام

مسیر اجرا شده است .

✔️ New Hash Rule

را انتخاب و از قسمت

Browse فایل مورد نظر را نشان دهید .

✔️ بخش Security Level را بر روی Disallowed تنظیم کنید .

👈 نکته ای که حائز اهمیت است ، ممکن است تغییر Policy در بخش Software Restriction حتی با دستور gpupdate هم اعمال نشود . در بعضی از سیستم عامل ها با Logoff یا Restart تغییرات اعمال می شود .

بخش AppLocker :

نکته ای که در بحث Software Restriction وجود داشت این است که ، ماشین حساب برای من که Administrator هستم ، اجرا نشد . این روش خودی و غیر خودی را تشخیص نمی دهد ، کلاً همه را از دم می زند . برای اینکه برای یک User خاص ( همچنین گروه ) محدودیت اعمال کنید ، باید از حالت Application Control Policies و بخش AppLocker استفاده کنید .

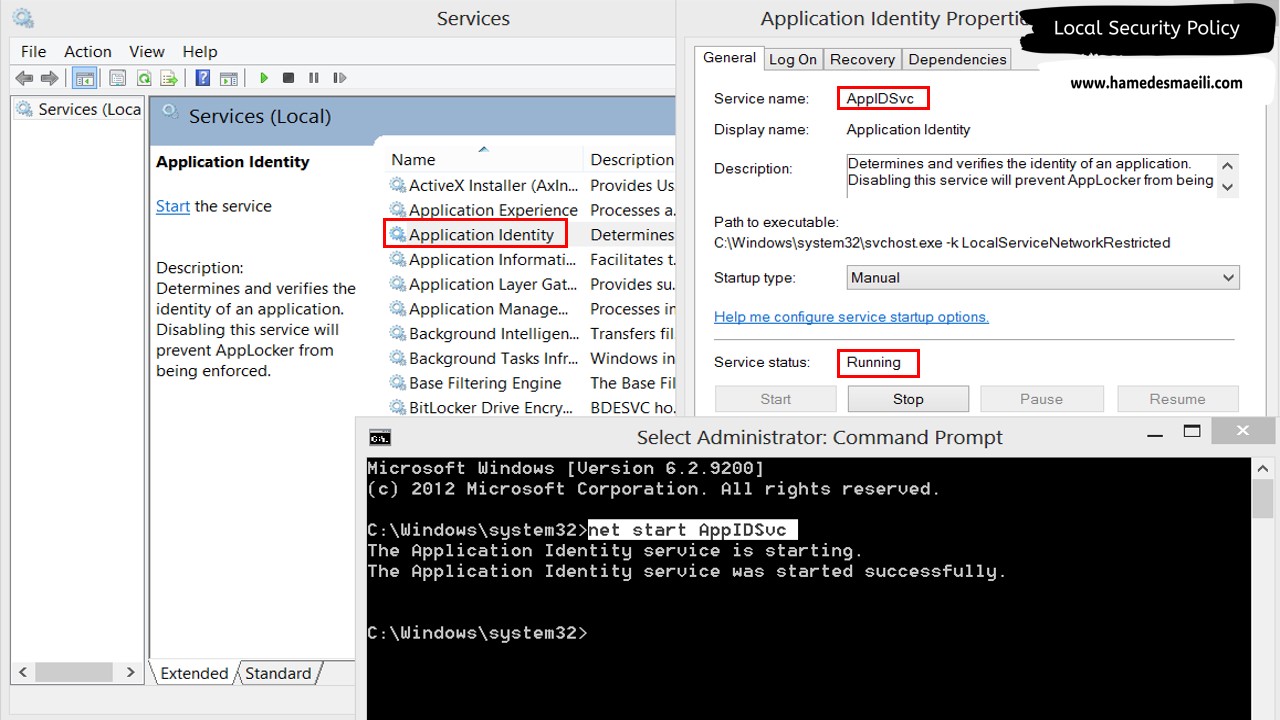

AppLocker به یک سرویس وابسته است و اگر آن سرویس فعال نباشد ، AppLocker کار نخواهد کرد .

✔️ از بخش Service ویندوز ، سرویس

Application identify را

فعال کنید .

✔️ البته می توانید از طریق خط فرمان هم AppIDSvc را فعال کنید . ( به شرط آنکه Startup Type حالت Manual باشد )

مثلا ، نرم افزار ماشین

حساب برای کاربر Ali اجرا نشود :

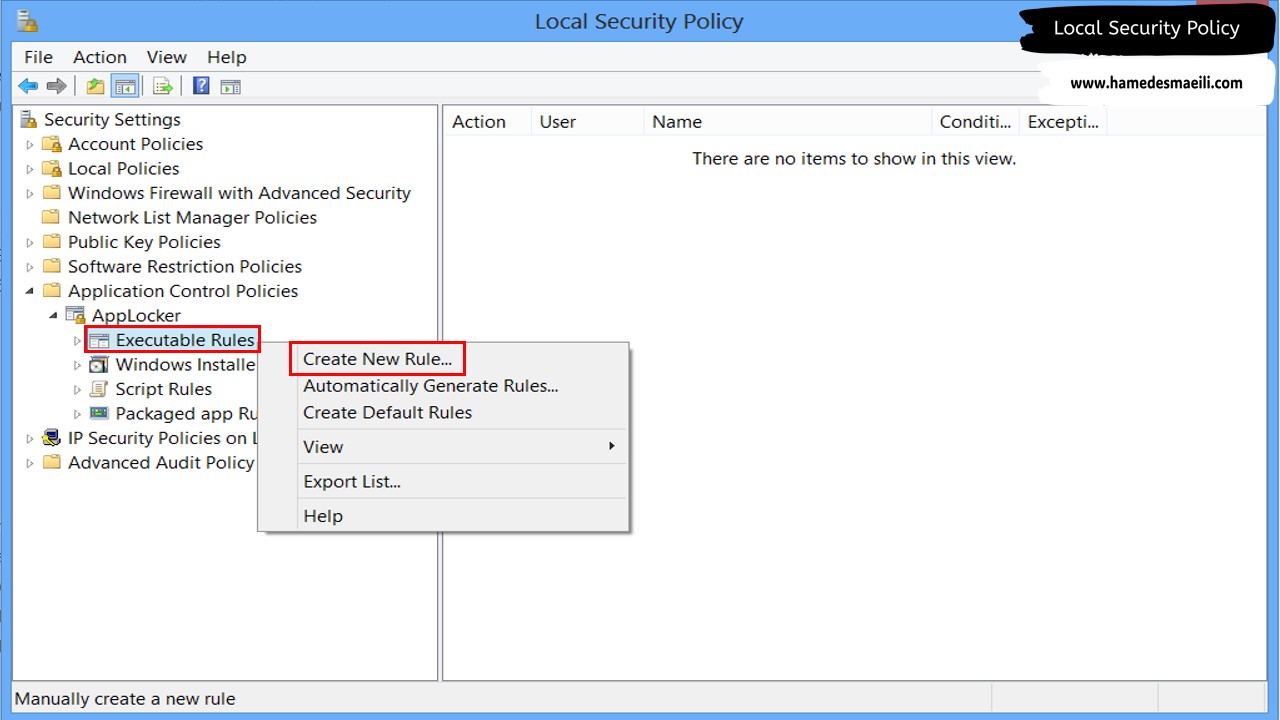

✔️ با کلیک راست بر روی Executable Rules و انتخاب گزینه Create New Rule محدودیت اعمال می کنیم .

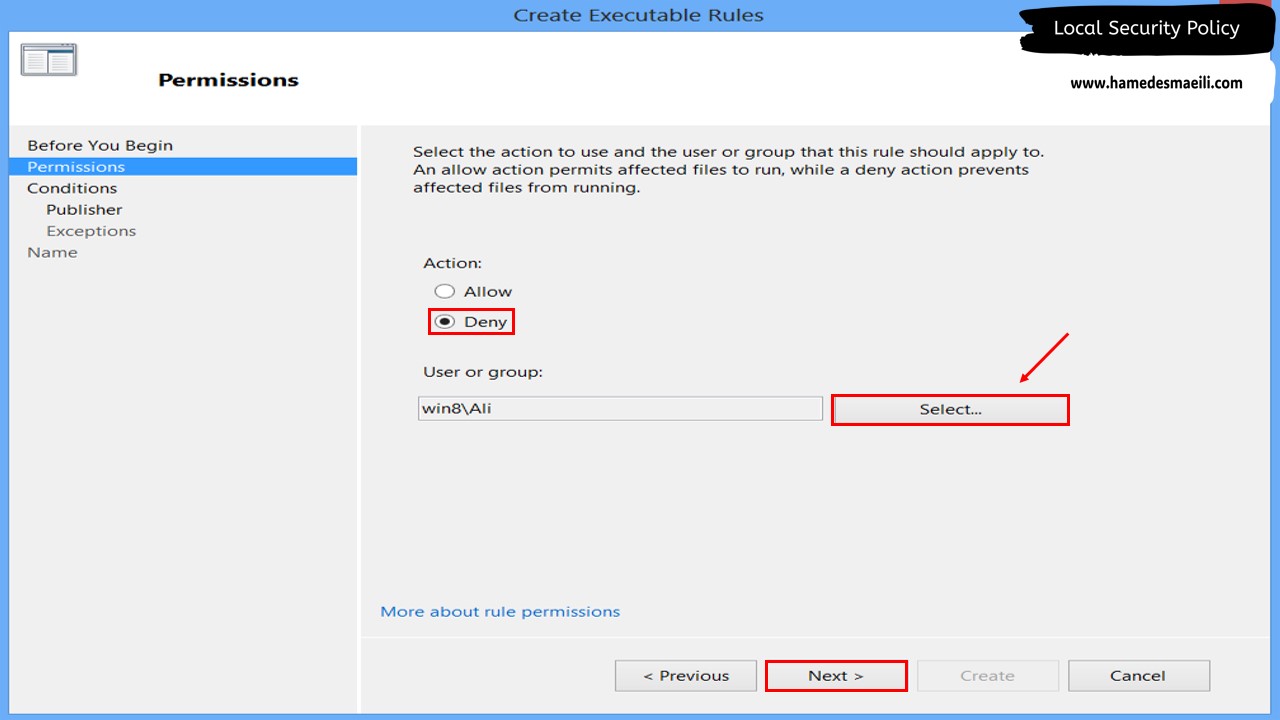

✔️ در پنجره باز شده گزینه Deny را انتخاب و از قسمت Select گروه یا User مورد نظر را Add کنید . 👈 Next .

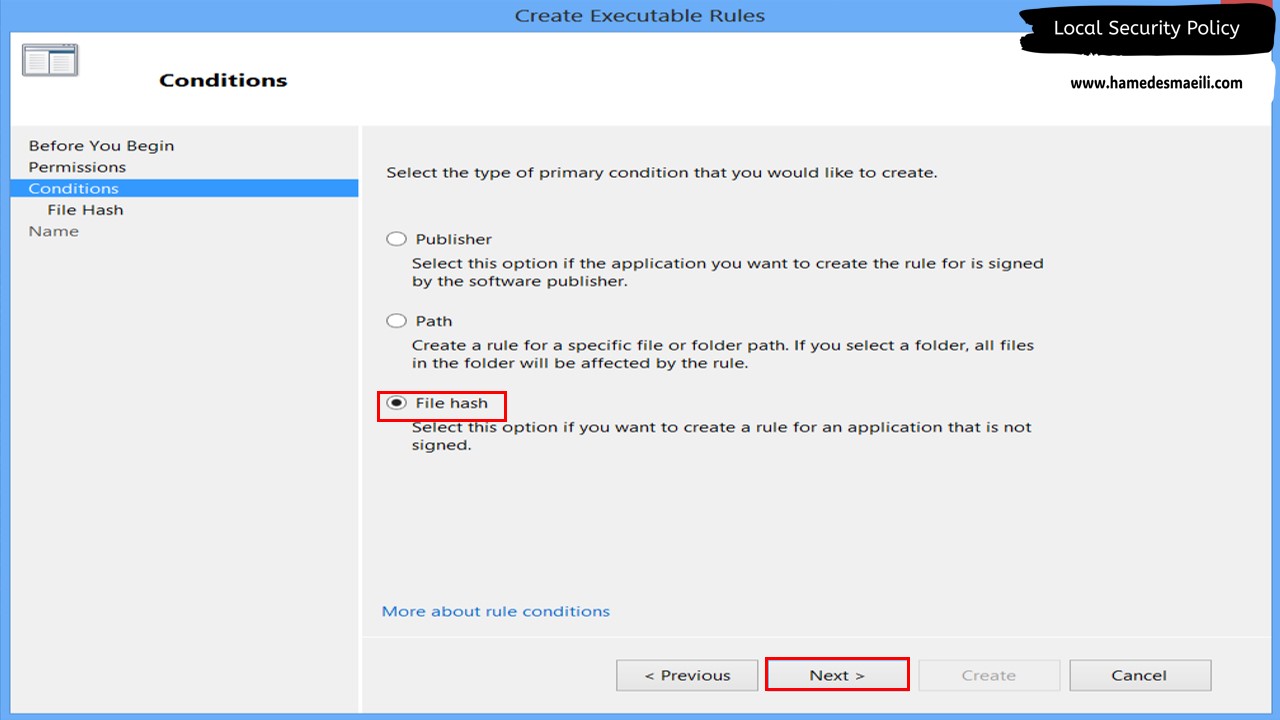

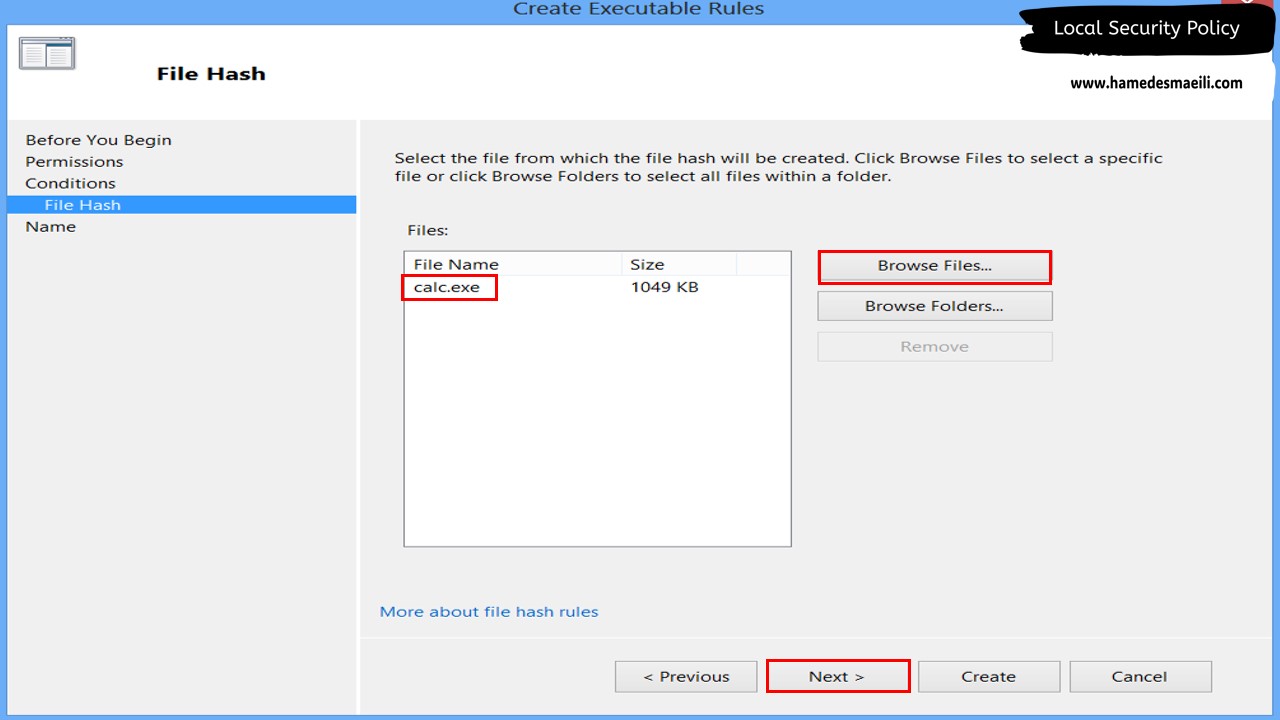

✔️ قانون از جنس File Hash را انتخاب کنید . 👈 Next .

✔️ فایل ماشین حساب را از قسمت Browse File انتخاب کنید . 👈 Next .

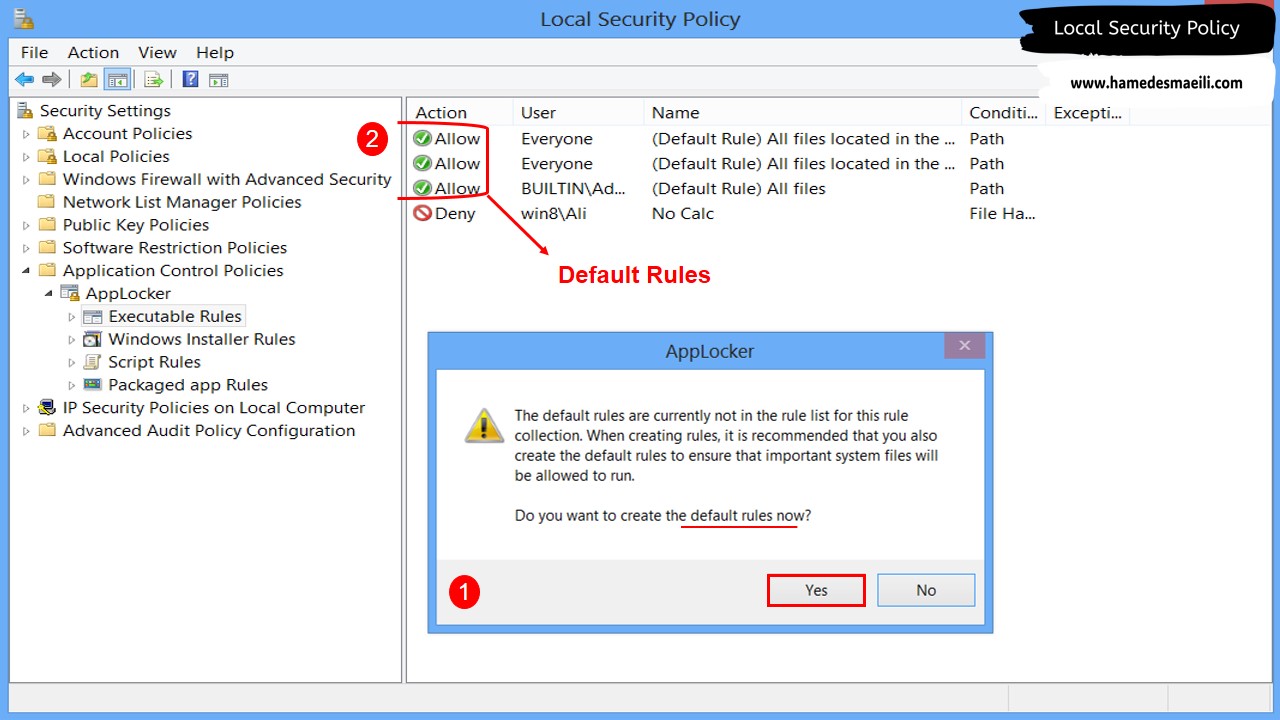

بعد از انتخاب گزینه Create سیستم به شما پیغام می دهد که ، آیا می خواهید Default Rules را برای شما بسازم . ( Default Rules ، می گوید که با بقیه چه کار کنم ) 👈 Yes .

دوستان عزیز ، محیط Workgroup بسیار عذاب آور است . فرض کنید مثلا ، یک نرم افزار را باید برای 200 تا کامپیوتر محدود کنید ، این بدان معنی است که ، 200 بار Policy بنویسید و اینکه هر کامپیوتری User خاص خودش را دارد .

آرام آرام باید به این فکر کنید که از محیط Workgroup خارج شوید . ای کاش به یک سیستم بگوییم ، سیستم فلان ما اینجا 200 تا کامپیوتر داریم و کاربر Ali پشت هر سیستمی نشست ، نباید ماشین حساب داشته باشد .