Workgroup vs Domain:

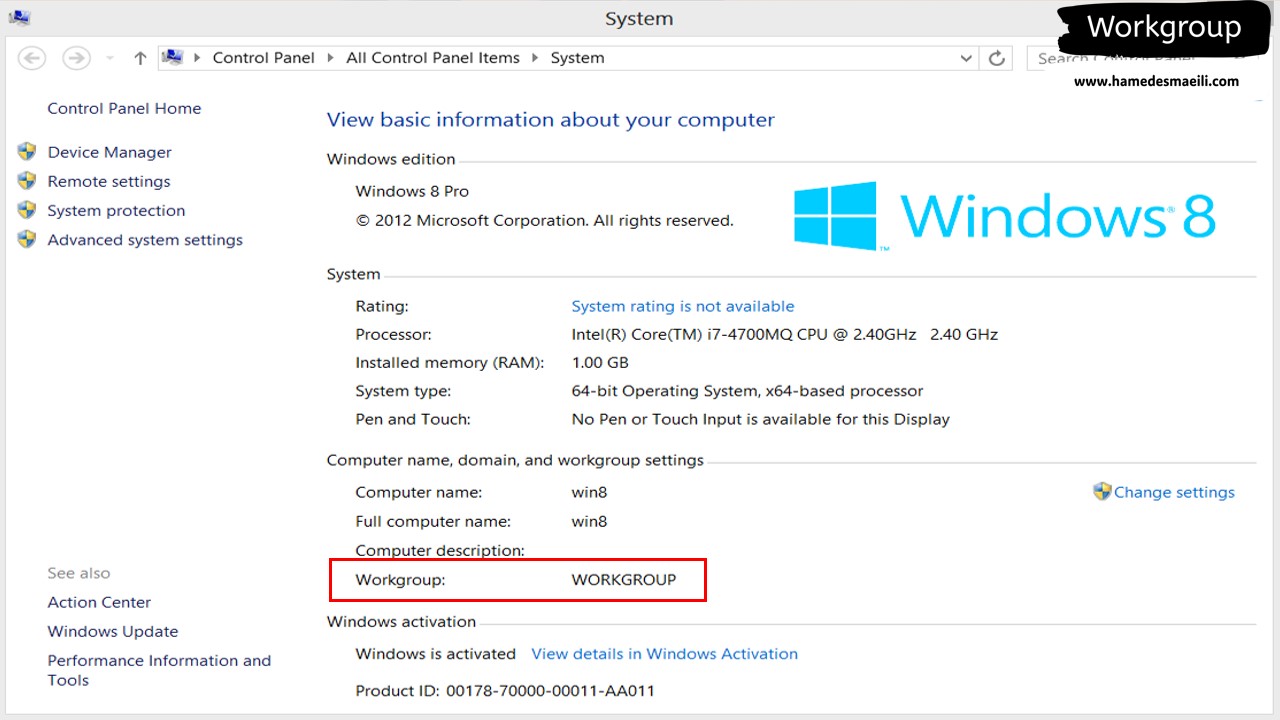

مدیریت شبکه های کامپیوتری ، تحت سیستم عامل Microsoft به صورت نورم به 2 صورت انجام می شود . یا اینکه شما شبکه تان را بر پایه Workgroup هدایت می کنید یا بر پایه Domain . سیستم عامل Microsoft به صورت پیش فرض در مد Workgroup کار می کند و اگر در محیط ویندوز ، کلمه Local را مشاهده کردید ، بدان معنا است که در حالت Workgroup هستید .

👈 حالت Workgroup دارای خاصیت Local Security Database است . این بدان معنا است که اگر شما تعداد زیادی سیستم را با همدیگر شبکه کنید ، Database های امنیتی هر سیستم مربوط به خودشان است .

به عنوان مثال : اگر تعدادی زیادی کامپیوتر تحت Workgroup 👈 با هم شبکه کنیم و من به یک کامپیوتر بگم 👈 ( User Name = Ali ، Password = 1 ) ، این بدان معنا است که فقط بر روی این تک سیستم می توانیم Login کنیم و این User Name بر روی هیچ سیستم دیگری ارزش ندارد . بنابراین اگر می خواهید همه کامپیوتر ها این User Name را قبول کنند باید برای تک تک سیستم ها این User Name را بسازید .

یا مثلا : اگر من به این سیستم بگم ، پسورد کاربر ها باید زیر 3 کارکتر باشد ، فقط این تک سیستم زیر 3 کارکتر را قبول می کند ، اما بقیه نه . اگر بخواهید برای بقیه هم اتفاق بیفتد باید برای تک تک سیستم ها این داستان را تکرار کنید .

این بدان معنی است که ، اگر قرار شد تعداد کامپیوتر ها زیاد و محیط هم Workgroup باشد ، در نتیجه Set کردن یک قانون بسیار ملال آور و زمان بر خواهد بود و باید یک قانون را برای تک تک سیستم ها تعریف کنید . اگر تعداد کامپیوتر ها کم باشد مثلا ، بین 10 الی 15 ، مشکلی نیست. اما اگر شد 200 تا ، از لحاظ شبکه ای مشکلی ندارد ، اما مدیریت آن سخت است.

👈 بنابراین برای زمانی که در شبکه شما تعداد کامپیوتر ها زیاد می شود و برای اینکه مدیریت شما ، مدیریت واحد تری باشد ، ما از فضای Workgroup به فضای Domain می آییم .

Domain جهت راحت تر شدن مدیریت است و الا الزامی به وجود آن نیست .

حالت Domain

دارای خاصیت Local Security Database نیست ، بلکه Security

Database شما Centralize ( مرکزی ) است و به آن مرکز Domain Controller می گویند

. یک سیستم به اسم Domain Controller وجود دارد و همه کامپیوتر ها زیر مجموعه آن

کار می کنند .

به عنوان مثال ، به Domain Controller که رئیس قبیله است بگوییم : ای Domain Controller من دوست ندارم در قبیله شما پسورد زیر 3 کارکتر مصرف شود . همین یک بار که گفتیم ، برای 200 تا کامپیوتر دیگر اعمال می شود .

یا مثلا : ای رئیس قبیله من دوست دارم همه کامپیوتر های زیر مجموعه من User = Ali را بشناسند . یک بار گفتید تمام.

ساخت Domain و Workgroup :

ساخت Workgroup ، یعنی تعدادی کامپیوتر را از لحاظ فیزیکی مثلا : با کابل به سوئیچ وصل کنید و به آنها IP دهید ، اما Domain نیازمند Domain Controller است . Domain Controller یعنی کامپیوتری که 2 شرط دارد :

1 سیستم عامل آن از جنس ویندوز Server باشد . ( ویندوز 10 و … به درد Domain Controller

نمی خورد )

2 سرویس Active Directory

روی آن فعال باشد .

بزرگترین سرویس Microsoft می باشد و آن قدر بزرگ است ، که از مجموع کتاب هایی که برای دوره MCSE ارائه می دهد ، فقط یک کتاب آن Active Directory است . 🙂

اصطلاحات کاربردی در Domain :

زمانی که یک Domain ( مثلا ، abc.com ) را به وجود می آورید ، در فضای Domain و Domain Controller این اتفاقات می افتد :

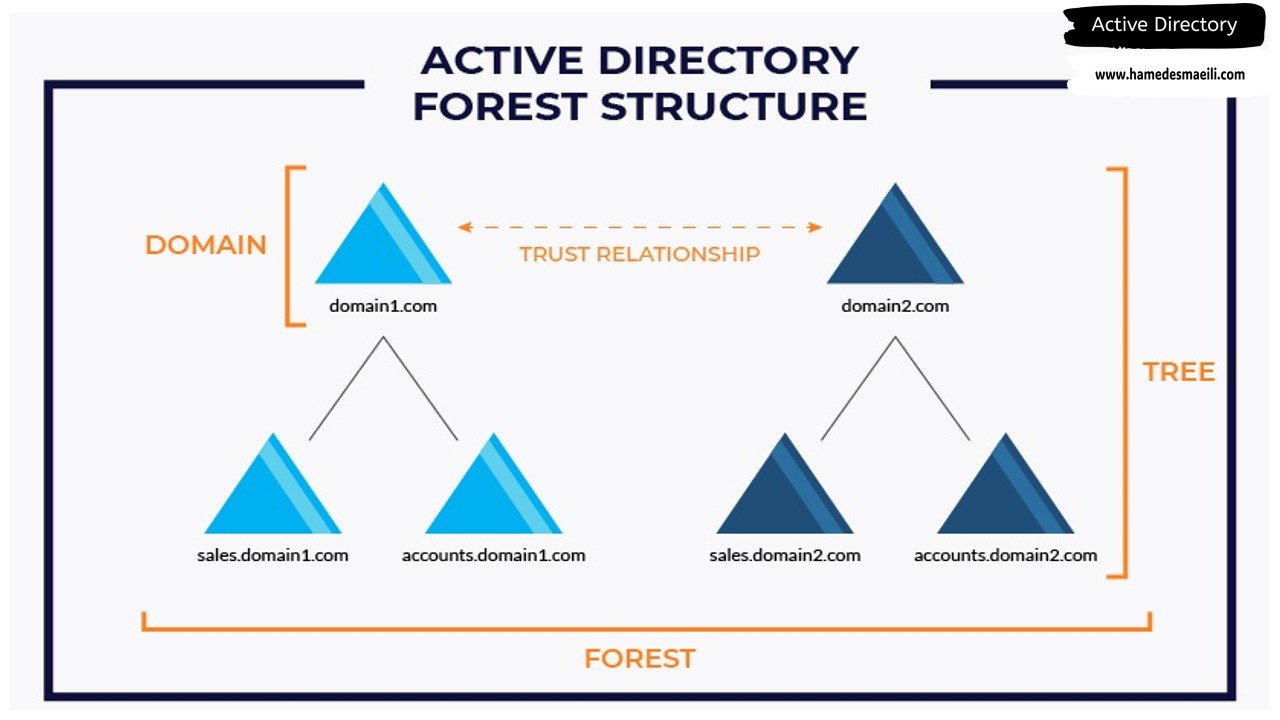

Tree and Forest :

اگر Domain را به یک نهال تشبیه کنید ، زمانی که شما abc.com 👈 Domain را ساختید

، مثل این می ماند که در واقع یک نهال ( Tree ) بدون شاخ

و برگ کاشتید ، که همراه با این نهال پتانسیل به وجود آمدن یک جنگل ( Forest ) را ایجاد کردید . ( جنگل یعنی مجموعه ای از درخت ها )

البته به خاطر داشته باشید که abc.com 👈 Domain اولین نهال در جنگل شما بوده است ، بنابراین کل Forest به اسم abc.com خواهد بود . حال از این به بعد هر Domain که بخواهد به این Forest اضافه شود ، چه از فرزندان این Domain باشد یا حتی Domain مستقل ، باید از صاحب Forest که اولین Domain بوده است ، اجازه بگیرد . ( User و Admin 👈 Password ) . حتی این موضوع در اولین Wizard فعال سازی Active Directory پرسیده می شود که ، آیا می خواهید Forest جدید به وجود آورید یا اینکه عضو Forest شوید که وجود دارد .

Root And Child Domains :

اگر این نهال فردا روز در فضای Domain و Domain Controller شاخ و برگ پیدا کند ، بدان

معنی است که Domain صاحب فرزند شده است ، که به این فرزند ها

Child Domains گویند .

بنابراین هر کدام از این درخت ها ، تشکیل شده اند از یک Domain اصلی ملغب به

Parent یا Root و یک سری Domain زیر مجموعه که به آنها Child گویند .

Fault Tolerance :

هر Child یک Domain مستقل است و حداقل به یک عدد

Domain Controller

نیاز دارد . ( مثلا ،

abc.com 👈 Domain به همراه 4 عدد Child نیازمند 5 عدد Controller است )

البته به خاطر بحث

Fault Tolerance ، هر چقدر که تعداد Controller ها بیشتر باشد ، نکته مثبتی است . به هر حال اگر برای Controller شما مشکلی پیش آید ، آن وقت رئیس قبیله وجود نخواهد داشت و این می تواند مشکلات زیادی را به وجود آورد .

Replication :

بین Controller های یک Domain عبارتی به اسم Replication وجود دارد . Replication یعنی ، اگر شما بر روی هر کدام از Controller ها تغییری به وجود آورید ، بر روی Controller مقابل به صورت اتوماتیک اتفاق خواهد افتاد و سریعاً به همدیگر اطلاع می دهند . البته تأكيد می کنیم که تعریف عبارت Replication فقط مختص یک Domain است و Controller های Domain متفاوت با همدیگر Replication ندارند .

Trust :

بین Controller های Parent و Child عبارتی به اسم

Trust وجود دارد . Trust یعنی ، اعضای 2 تا Domain که Controller های آنها با هم Trust دارند . این اطمینان و تایید بین Controller ها باعث می شود که اعضای آنها از منابع همدیگر بدون نیاز به User Name و Password استفاده کنند .

بنابراین نه تنها کامپیوتر ها و اعضای یک Domain می توانند از منابع همدیگر بی قید و شرط استفاده کنند ، بلکه اعضای 2 تا Domain که Controller های آنها با هم Trust دارند نیز همین شرایط را خواهند داشت .

👈 سوالات رایج در پروسه فعال سازی AD :

New Forest :

در اولین Wizard فعال سازی Active Directory پرسیده می شود که ، آیا می خواهید Forest

جدید به وجود آورید یا اینکه عضو Forest شوید که وجود دارد . ( انتخاب ما New Forest

)

Global Catalog (GC) :

یک نفش ( Role ) است که به Domain Controller داده می شود .

GC آن Controller است

که ، اطلاعات Object ها ( Computer ، User ، Group ) ، به همراه آخرین تغییرات آنها را نگهداری می کند . بدانید و آگاه باشید ، بین Controller های یک Domain عبارتی به اسم Replication وجود دارد که در حقیقت Replication در یک Domain بین Global Catalog اتفاق می افتد .

وجود حداقل یک Global Catalog در Forest الزامی است . حتی زمانی که مثلا ، abc.com 👈 Domain را می سازید ، در نتیجه همراه آن پتانسیل به وجود آمدن یک ( Forest ) را ایجاد کردید و گزینه GC به صورت پیش فرض تیک دارد و قابل تغییر نیست ( یعنی Controller اول همیشه GC است ) . البته اگر بعداً خواستید به Domain خود Controller اضافه کنید یا به Forest خود Domain اضافه کنید ، گزینه Global Catalog برای شما اختیاری است . ( به خاطر بحث Fault Tolerance ، بهتر است که تعداد Global Catalog ها بیشتر باشد )

حتی کاربران ما نیازمند این هستند که ، بعضی از تراکنش ها را با GC انجام دهند ، البته یکی از وظایف DNS Server ها در فضای Domain پیدا کردن فلان سرویس است ، که یکی از این سرویس ها GC است و کاربر از طریق DNS Server متوجه می شود که از بین مثلا ، این 4 تا Domain Controller کدام یک GC هستند .

Read Only Domain Controller (RODC) :

زمانی می توانید Domain Comtroller از جنس RODC داشته باشید که ، حداقل یک Controller از جنس Read و Write وجود داشته باشد .

بنابراین وقتی اولین Domain Controller را به وجود می آورید این گزینه غیر فعال است ، تا آن زمانی که بخواهید برای Controller خودتان یک Controller ثانویه در نظر بگیرید ، از شما سوال می پرسد این Controller دومی Read Only باشد یا خیر .

بستگی به شرایط ممکن است گزینه Read Only را انتخاب کنید ، اما به صورت نورم Controller های ما باید قابلیت Read و Write را داشته باشند .

Directory Services Restore Mode (DSRM) :

در این بخش باید Password را جهت DSRM تایپ کنید ، که اگر در آینده نه چندان دور که Domain ما تغییراتی در آن انجام شد و به یک حد پایداری رسید ، احتمال است که Backup بگیریم . Backup گرفتن بدین منظور است که ، اگر فردا روز عمداً در این Domain و Domain Controller تغییراتی ناخواسته پیش آمد ( مثلا ، User های پاک شوند ) من بتوانم این Backup را به دل دستگاه برگردانم و تغییرات انجام شده حذف شود .

نکته اینجا است که ، اگر آن روز موعود فرا رسید و شما خواستید Backup را به سیستم برگردانید ، باید سیستم را در حالت DSRM بوت کنید . بعد از انتخاب ، سیستم شما در حالتی از مشتقات Safe Mode بوت خواهد شد و جهت Login کردن به سیستم باید از پسورد DSRM که در زمان نصب AD تایپ کردید استفاده کنید .

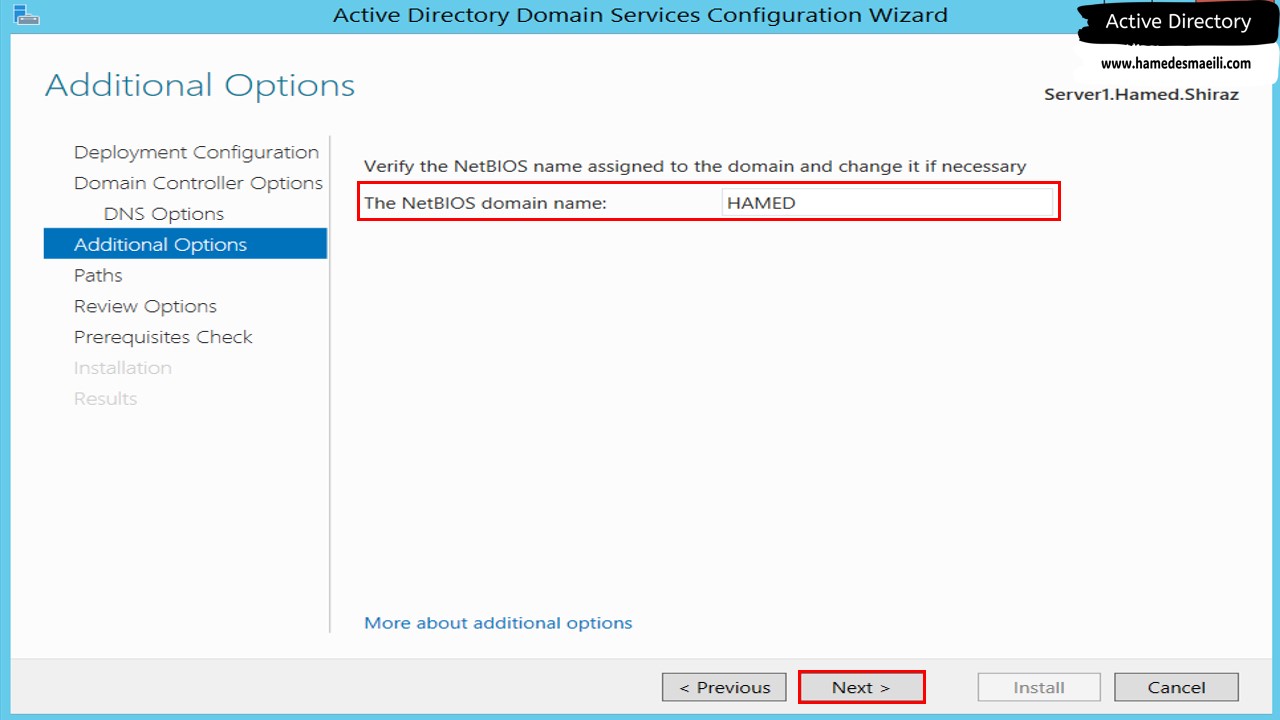

NetBIOS Name :

به اسم بدون پسوند

NetBIOS Name گویند . ( abc.com 👈 Domain که NetBIOS Name آن abc است )

سوال :

فرض کنید Domain هایی تحت نام ( hamed.net و abc.com ) وجود دارد و در این Domain

ها یک User به اسم Ali ساختید . حال وقتی به سیستم بگوید Ali ، سیستم از کجا بفهمد

منظور شما Ali کدام Domain است ؟ 🤔

2 روش وجود دارد که به سیستم بگویید منظور ما مثلا ، Ali در abc.com 👈 Domain است :

1 خاصیت UPN استفاده کنید . ( Ali@abc.com )

2 NetBIOS Name پیش فرض سیستم عامل را استفاده کنید . ( abc\Ali )

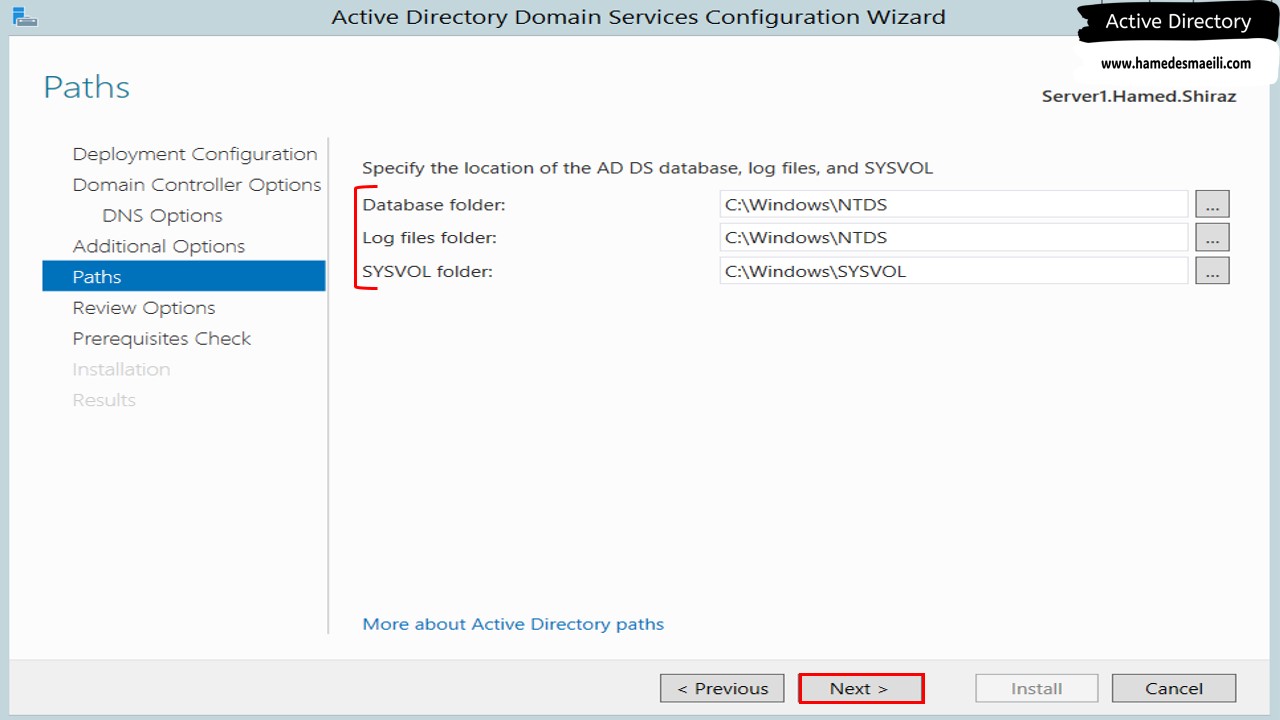

NTDS and SYSVOL

:

زمان فعال سازی سرویس AD سیستم در مورد مسیر 2 تا فولدر به نام های NTDS و SYSVOL سوال می پرسد :

NTDS : این فولدر در حقیقت Data Base دامین شما است و به صورت پیش فرض مسیر C:\Windows پیشنهاد داده است .

SYSVOL : این فولدر به صورت اتوماتیک به اشتراک گذاشته شده است . دلیل این اشتراک گذاری این است که ، عملیات Replication بین Controller های یک Domain در حقیقت براساس یکسان سازی محتویات پوشه SYSVOL آنها با هم انجام می شود .

فعال سازی سرویس AD بر روی ویندوز Server :

قبل از نصب 🔍 Active Directory Domain Services چند نکته مهم حائز اهمیت است :

1 به خاطر داشته باشید که سرویس Active Directory و Domain Controller به شدت به DNS Server وابسته هستند و اگر DNS Server نباشد ، AD و DC وجود نخواهد داشت . مثلا ، زمانی که سرویس AD را فعال می کنید ، اسم Domain باید ساختار suffix ( نام . پسوند 👈 abc.com ) داشته باشد .

به دلیل اینکه سرویس AD به DNS Server وابسته است ، اگر سرویس DNS Server از پیش فعال نشده باشد ، AD خودش این سرویس را فعال خواهد کرد .

2 سیستمی که قرار است Domain Controller باشد ، حتماً باید IP آن به صورت دستی

تنظیم شده باشد و همچنین در بخش تنظیمات DNS از آدرس Loopback استفاده کنید .

( یعنی IP من هر چیزی بود ، خودم DNS خودم هستم ) 👈 127.0.0.1

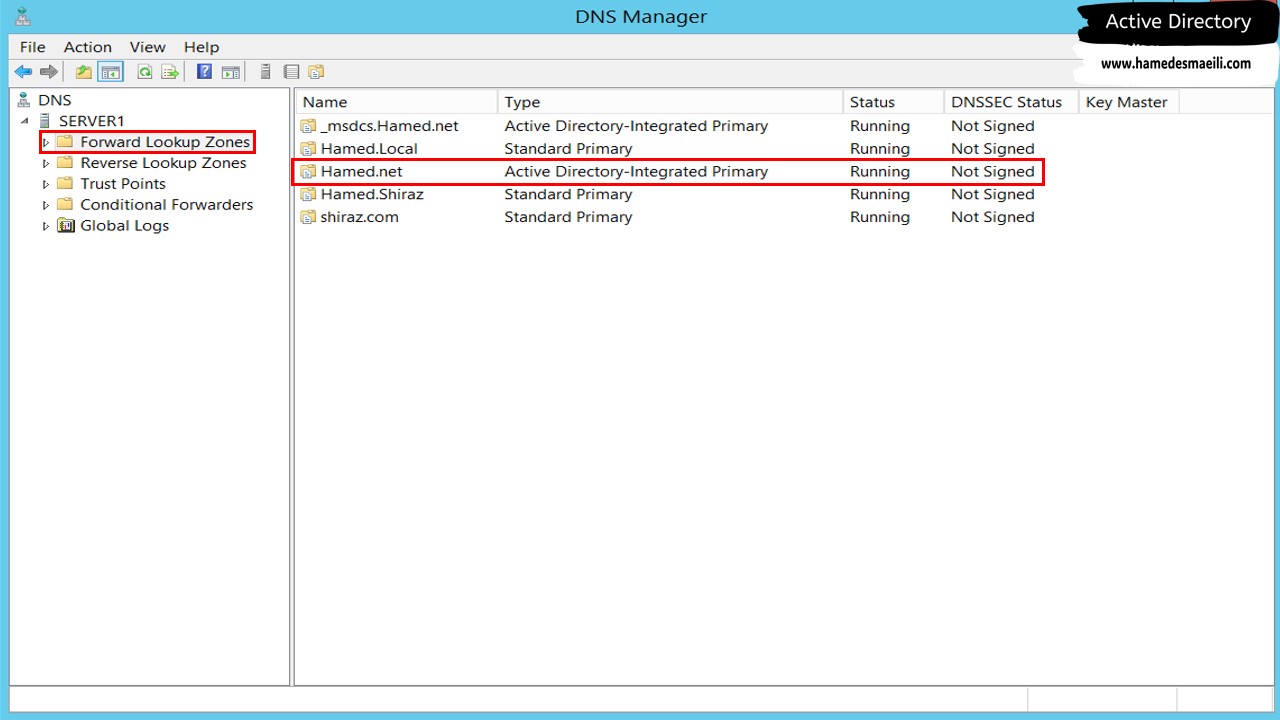

3 اسم Domain باید ساختار suffix ( نام . پسوند 👈 abc.com ) داشته باشد که به ازای نام Domain ، در بخش Forward Lookup Zone یک Zone ساخته خواهد شد .

سوال :

آیا لازم است از پیش برای Domain یک Zone هم نام آن وجود داشته باشد ؟

به هیچ عنوان ، حتی توصیه بر این است اگر هست آن را پاک کنید ، زیرا Zone هایی که

برای AD ساخته می شود ترکیبش با Zone هایی که من و شما تا امروز ساختیم فرق می

کند . یک سری چیز هایی در این نوع Zone ها می بینید که تا حالا در هیچ نوع Zone

ندیدی .

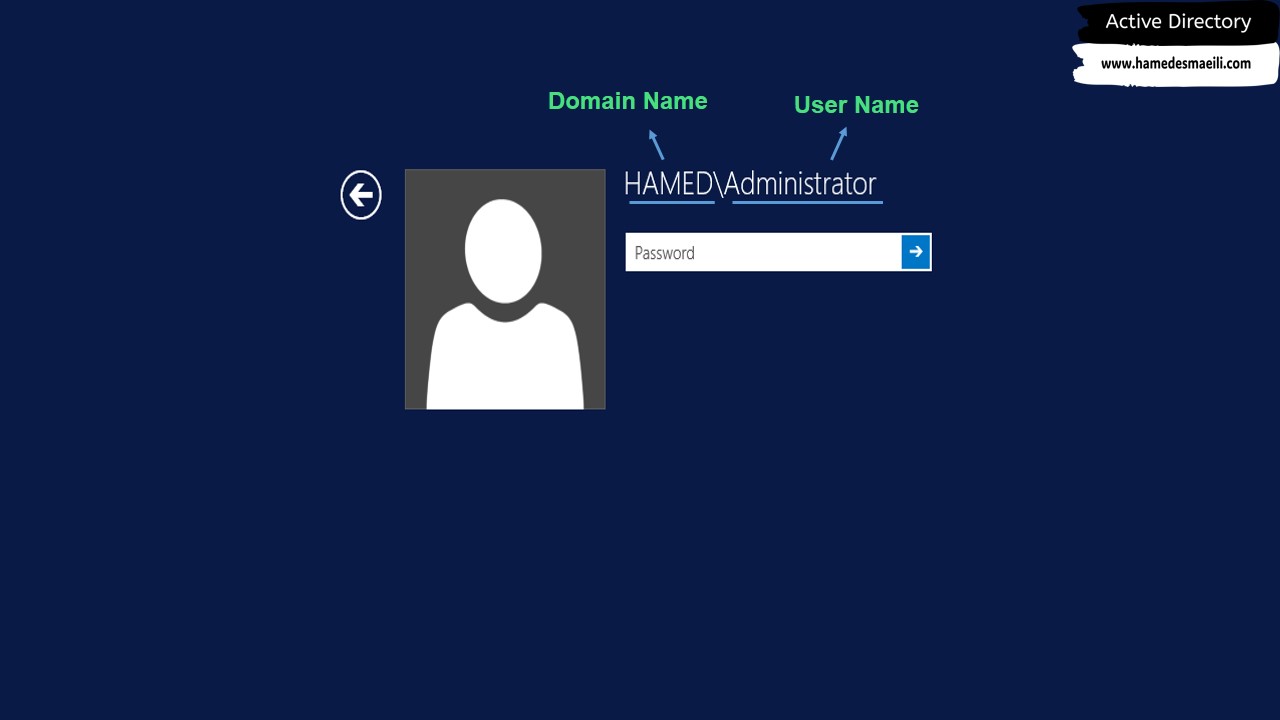

4 اگر با Administrator به صورت Local به سیستم Login کرده باشید ، زمانی که

سیستم شما به درجه رفیع Domain Controller ارتقاء پیدا می کند ، این Account با

همین Password ادمین Domain شما خواهد بود . این را تأکید کنیم که آن Password که

برای DSRM تایپ می کنید ، هیچ ارتباطی با این Administrator ندارد . ( آن پسورد

برای روز موعود Restore است )

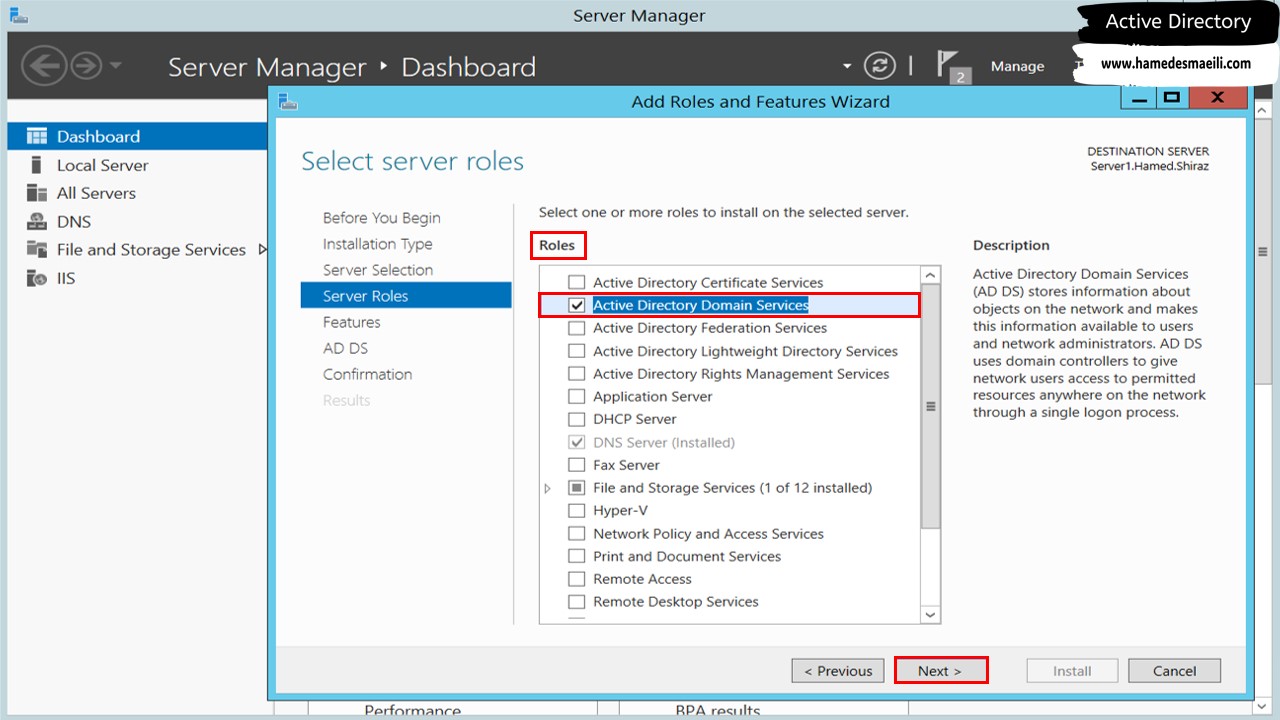

فعال سازی سرویس AD :

✔️ Active Directory جزء Role های ویندوز Server محسوب می شود ، بنابراین در

ویندوز سرور از بخش Server Masnager ، گزینه Add Roles and Features را انتخاب کنید .

✔️ آن چیزی که ما می خواستیم فعال کنیم Role بود نه Feature ، بنابراین در لیست Role ها تیک Active Directory Domain Services را انتخاب کنید .👈 Next و Install .

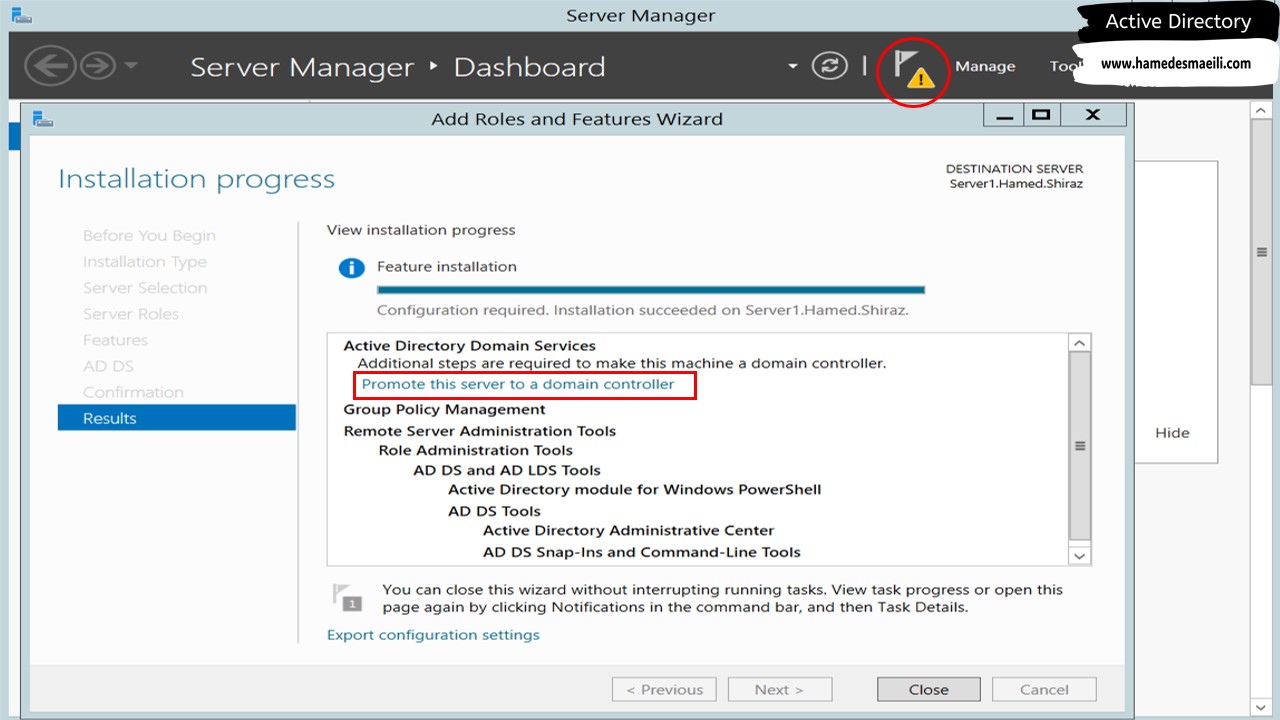

نصب Promote :

با نصب Active Directory Domain Services فقط زیر ساخت را فراهم کردید و اصل داستان برای اینکه سرور ما Domain Controller باشد ، این است که سرور Promote شود .

بعد از فعال سازی Role ، دو راه جهت Promote وجود دارد :

✔️ گزینه Promote This Server To Domain Controller را در پایان Wizard فعال سازی کلیک کنید .

✔️ یا بر روی Notifications ( پرچم) کلیک کنید .

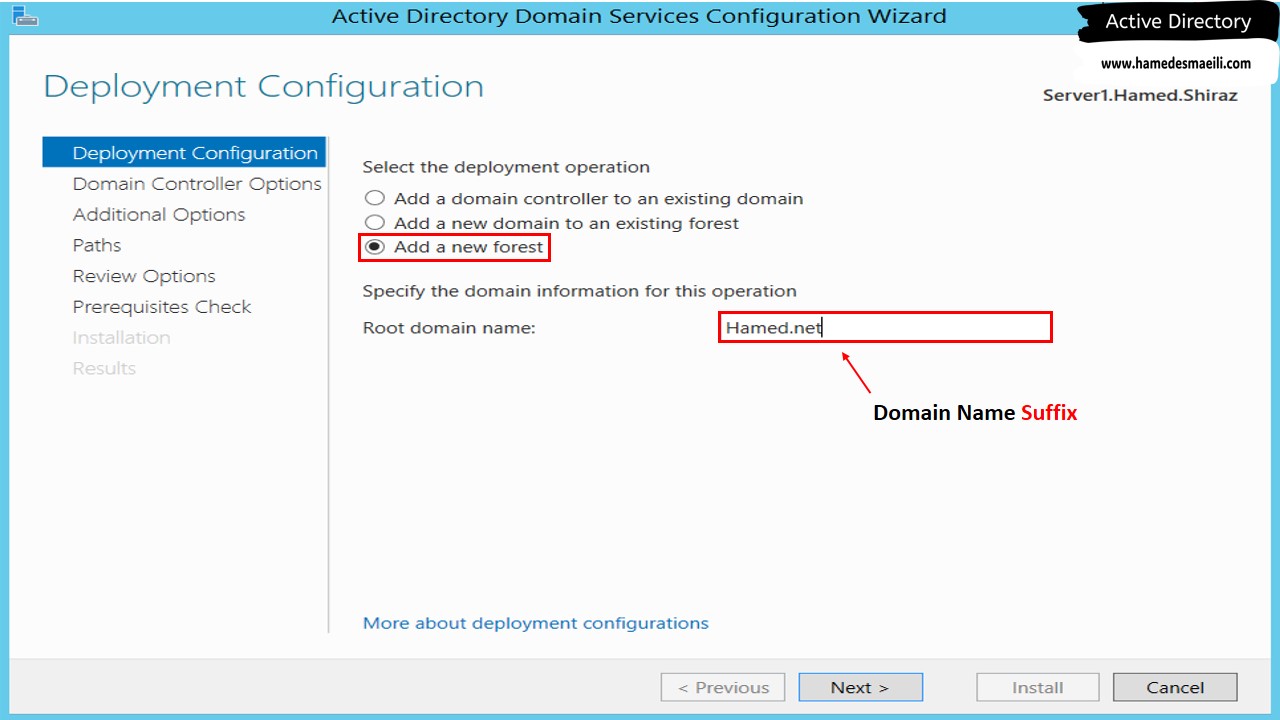

در پنجره باز شده 3 گزینه وجود دارد :

Add a domain controller to an existing domain : یک Domain وجود دارد و ما Controller دوم آن می شویم .

Add a new domain to an existing forest : یک Forest وجود دارد و ما Domain آن می شویم .

✔️ Add a new Forest : یک Forest جدید به وجود آورید .

✔️ در قسمت Root Domain Name ، اسمی برای Domain با ساختار Suffix تایپ کنید .

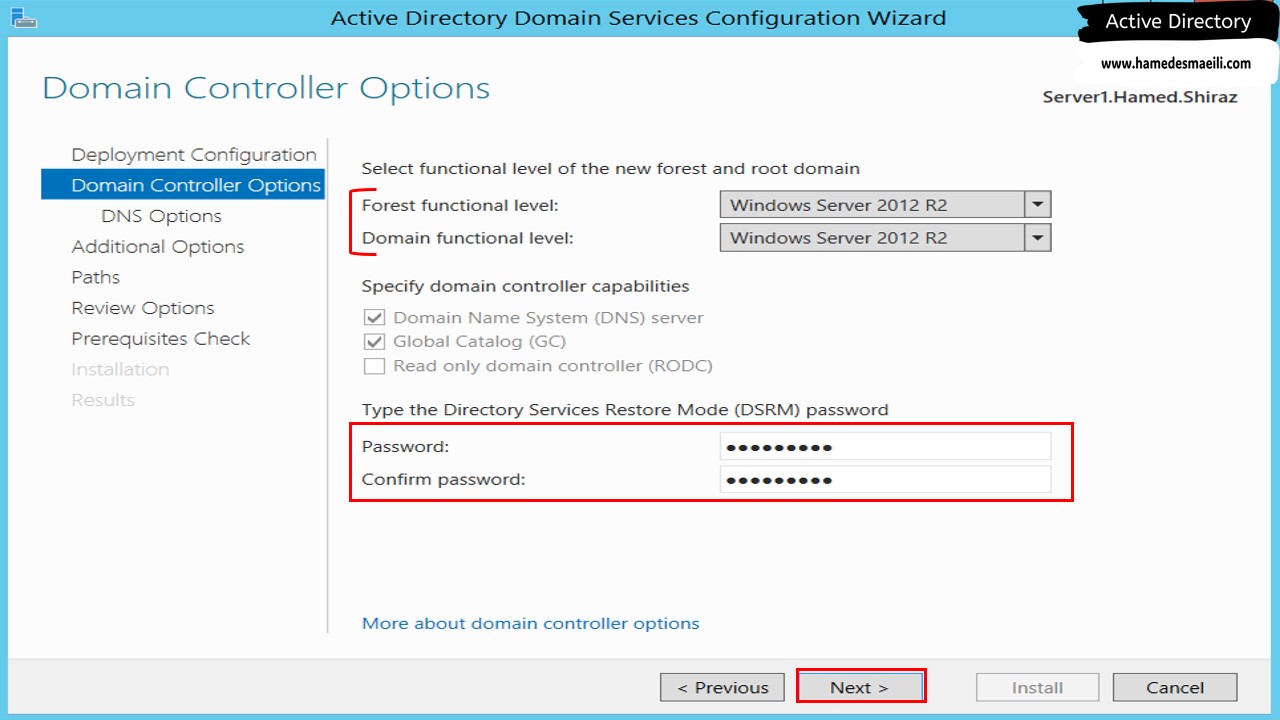

✔️ در مرحله بعد باید Password را جهت DSRM تایپ کنید ، که اگر در آینده نه چندان دور که Domain ما به یک حد پایداری رسید ، احتمال است که Backup بگیریم .

Functional Level ( سطح عملکرد ) :

Domain Functional Level (DFL) : ( سطح عملکرد ) یک Domain را کمترین سیستم عامل Controller های داخل آن مشخص می کند .

Forest Functional Level (FFL) : یک Forest از تعدادی Domain تشکیل شده است . Functional Level ( سطح عملکرد ) یک Forest را DFL های داخل آن مشخص می کنند .

Functional Level ها برگشت پذیر نیستند و فقط می توانید آنها را به 2012 یا 2019 و … ارتقاء دهید . ( فرقی ندارند)

✔️ در مرحله بعد یک Zone هم نام Domain شما در DNS Server ساخته خواهد شد به اضافه اینکه NetBIOS Name ( اسم بدون پسوند ) قابل روئیت خواهد بود .

✔️ مسیر فولدر های NTDS و SYSVOL را حالت پیش فرض قرار دهید . 👈 Next و Install .

✔️ اگر با Administrator به صورت Local به سیستم Login کرده باشید ، زمانی که سیستم شما به درجه رفیع Domain Controller ارتقاء پیدا می کند ، این Account با همین Password ادمین Domain شما خواهد بود .

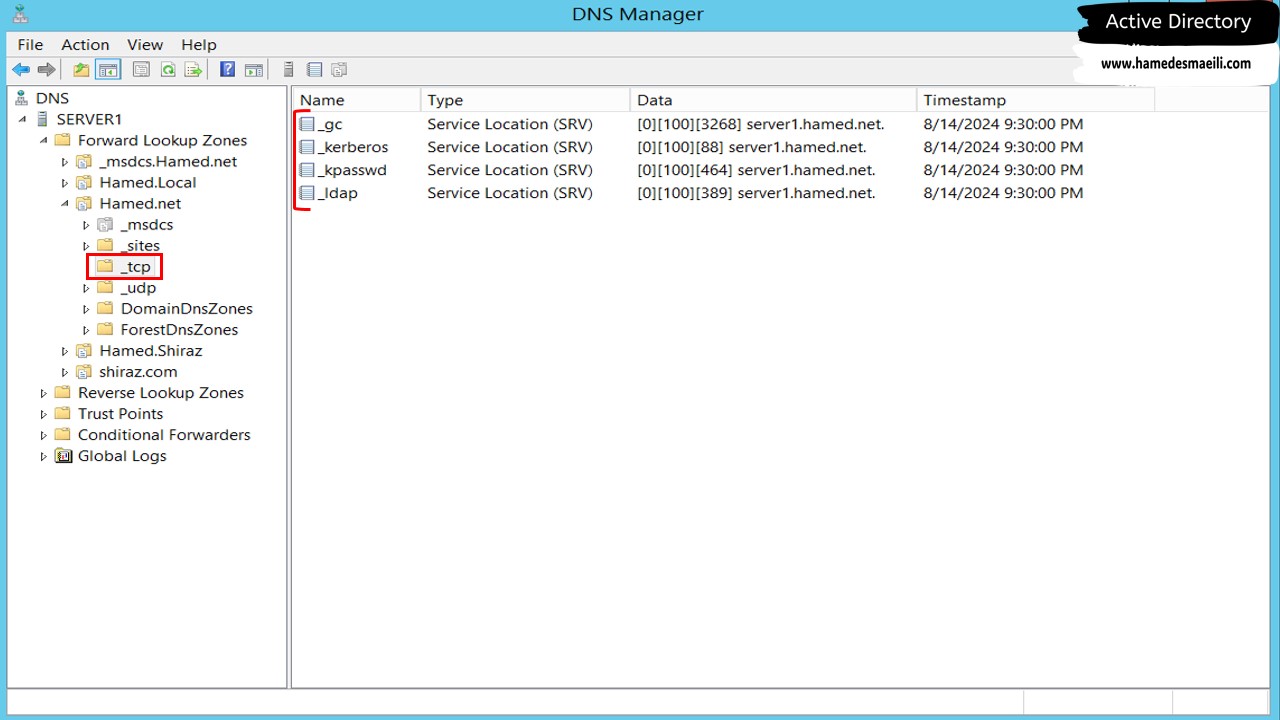

بعد از اینکه سرویس Active Directory بر روی ویندوز سرور نصب شد ، به ازای Hamed.net 👈 Domain یک Zone در بخش Forward Lookup Zone ساخته خواهد شد . Zone هایی که سیستم برای Domain می سازد به Active Directory-Integrated Primary معروف هستند . ( یعنی این Zone علاوه بر Primary بودن به AD هم وابسته است )

👈 رکورد های Service Location (SRV) :

این رکورد ها فقط در Zone های AD Integrated Primary ظاهر می شوند که در پیدا کرد سرویس ها به ما کمک می کنند .

gc_

هر کامپیوتری که بخواهد با

Global Catalog در تماس باشد ، در بخش tcp_ نزد DNS رفته و می گوید با GC کار دارم . DNS بر اساس SRV Record مشخص می کند مثلا ، سراغ سیستمی با اسم server1.hamed.net با پروتوکل TCP بر روی پورت فلان برود .

Kerberos_

پروتوکل شناسایی ( Authentication Protocol

) که وظیفه حمل User Name و Password را از مبدأ به سمت Domain Controller و تأیید آن در فضای AD را بر عهده دارد .

Ldap_

وظیفه این پروتوکل استخراج اطلاعات از Domain Controller می باشد .